内容简介:安全研究人员发布了Windows Shell REC( CVE-2018-8495))漏洞概念验证代码,受影响软件为Windows 10内置的Microsoft Edge,攻击者可以使用该代码通过Microsoft Edge浏览器在远程计算机上运行恶意代码。 据了解,...

安全研究人员发布了Windows Shell REC( CVE-2018-8495))漏洞概念验证代码,受影响软件为Windows 10内置的Microsoft Edge,攻击者可以使用该代码通过Microsoft Edge浏览器在远程计算机上运行恶意代码。

据了解,漏洞是由于Windows Shell处理URI时,未过滤特殊的URI,如拉起脚本的Windows Script Host的URI为wshfile,导致的RCE。

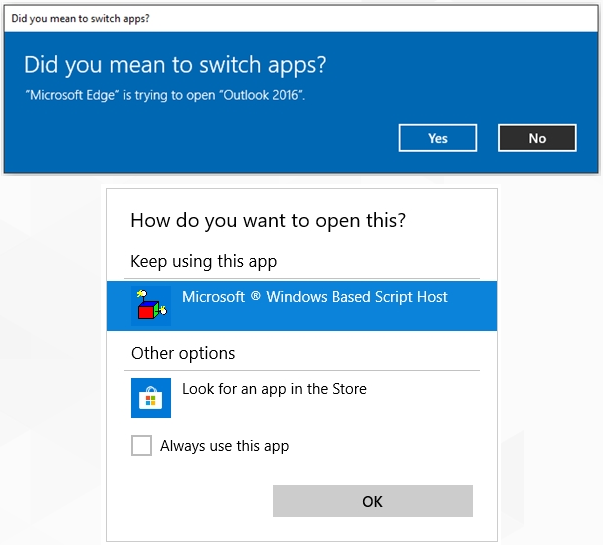

当构造包含特殊URI的网页时,诱导用户打开点击,会弹出下面这个窗口,此时默认焦点位于ok按钮上,只有用户再按一次enter键,就会拉起脚本执行任意命令。

该漏洞于10月9日曝光,级别属于“高危”。庆幸的是,微软已经发布修复补丁,请及时更新,更新地址:点此。

来自:快科技

【声明】文章转载自:开源中国社区 [http://www.oschina.net]

以上就是本文的全部内容,希望本文的内容对大家的学习或者工作能带来一定的帮助,也希望大家多多支持 码农网

猜你喜欢:- React组件的受控和非受控

- React之受控组件与非受控组件

- 浅谈react受控组件与非受控组件(小结)

- 使用DDL注入绕过Windows 10受控文件夹访问保护

- 谷安1904期PRINCE2(受控环境下的项目管理)认证培训圆满结束,北京深圳两地开班

- 如何做好漏洞管理的漏洞修复工作

本站部分资源来源于网络,本站转载出于传递更多信息之目的,版权归原作者或者来源机构所有,如转载稿涉及版权问题,请联系我们。

JavaScript语言精粹

Douglas Crockford / 赵泽欣、鄢学鹍 / 电子工业出版社 / 2009-4 / 35.00元

本书通过对JavaScript语言的分析,甄别出好的和坏的特性,从而提取出相对这门语言的整体而言具有更好的可靠性、可读性和可维护性的JavaScript的子集,以便你能用它创建真正可扩展的和高效的代码。 雅虎资深JavaScript架构师Douglas Crockford倾力之作。 向读者介绍如何运用JavaScript创建真正可扩展的和高效的代码。一起来看看 《JavaScript语言精粹》 这本书的介绍吧!