报告编号:B6-2021-091001

报告来源:360高级威胁分析中心

报告作者:360高级威胁分析中心

更新日期:2021-09-10

1 简介

勒索病毒传播至今,360反勒索服务已累计接收到上万勒索病毒感染求助。随着新型勒索病毒的快速蔓延,企业数据泄露风险不断上升,数百万甚至上亿赎金的勒索案件不断出现。勒索病毒给企业和个人带来的影响范围越来越广,危害性也越来越大。360安全大脑针对勒索病毒进行了全方位的监控与防御,为需要帮助的用户提供360反勒索服务。

2021年8月,全球新增的活跃勒索病毒家族有:LockFile、MBC、Karma、Malki、GetYourFilesBack、Salma、AllDataStolen、GoodMorning等。其中LockFile准确地说是2021年7月出现的,但在7月仅发现一个受害者,但从8月20日开始已出现10多个受害者;Karma是本月新增的双重勒索软件;MBC在本月成功攻击伊朗伊斯兰共和国铁路系统 ,并拥有自己的数据泄露网站,但截止到该报告发布,尚未见到其泄露受害者数据。

2 感染数据分析

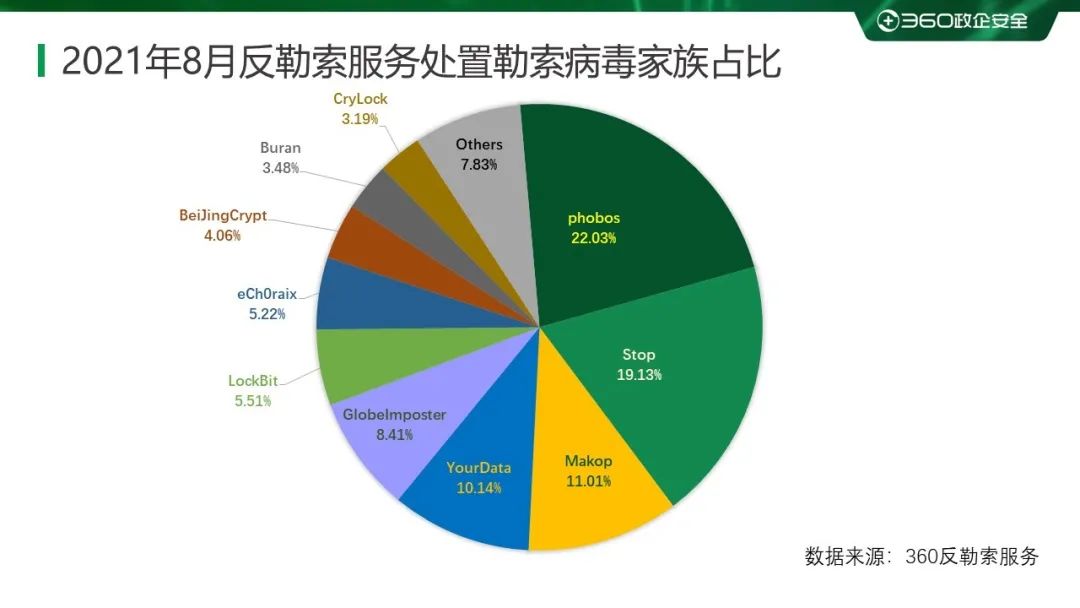

针对本月勒索病毒受害者所中勒索病毒家族进行统计:phobos家族占比22.03%居首位,其次是占比19.13%的Stop,Makop家族以11.01%位居第三。

对比近三个月的感染数据,GlobeImposter家族呈持续下降的态势;已消失几月的BeiJingCrypt勒索软件再次活跃;通过长时间的观察发现,在国内传播的LockBit勒索软件并非都涉及数据泄露,受害设备数较少的企业/组织并未被该家族公开发布被窃取数据(但仍不排除有数据泄露风险)。

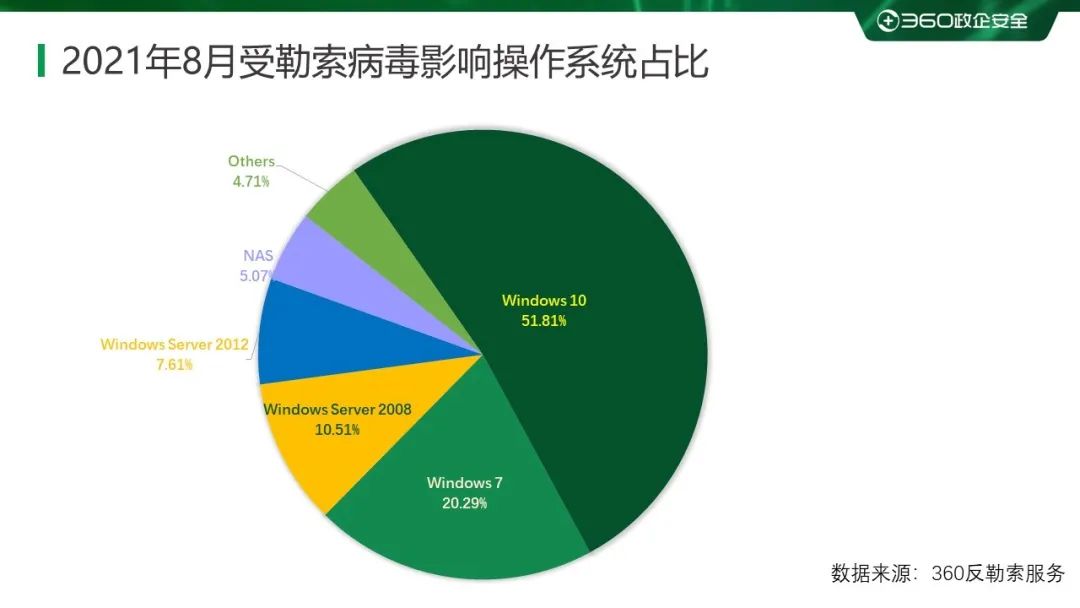

对本月受害设备中所运行的操作系统进行统计,位居前三的是:Windows 10、Windows 7以及Windows Server 2008。

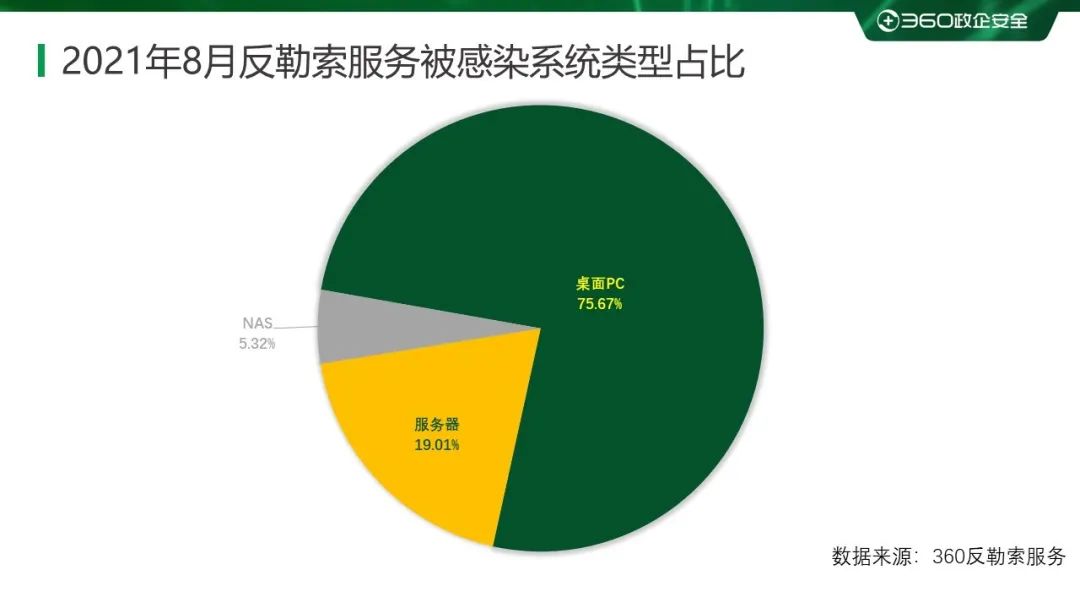

2021年8月被感染的系统中桌面系统和服务器系统占比显示,受攻击的系统类型仍以桌面系统为主,与上月相比无较大波动。

3 勒索病毒疫情分析

Ragnarok勒索团伙释放主密钥

本月底Ragnarok勒索软件团伙将其数据泄露站点中受害者名单以及窃取到的数据全部撤下,并在其数据泄露站点发布了一个免费的解密程序。分析发现该解密程序是通过主密钥来解密被加密文件,此次公开的解密 工具 具备通用性。目前该数据网站已被彻底关闭。

Ragnarok勒索团伙运营的Ragnar Locker勒索病毒最早出现于2019年,在2020年年底正式将双重勒索加入运营模式。该勒索病毒因利用Citrix ADC漏洞搜索易受EternalBlue漏洞攻击的计算机并部署勒索而成名,通过该攻击方式其至少盈利450万美元。

2020年12月23日Ragnarok团伙首次在数据泄露网站发布受害者信息,截止其关停网站,至少有44个组织/企业被该家族采用“双重勒索”模式进行攻击,以下为部分典型攻击案例:

- 葡萄牙能源巨头EDP遭遇该家族攻击,被窃取10TB数据。

- 意大利白酒巨头金巴利遭遇该家族攻击,索要赎金高达1500万美元。

- 日本视频游戏巨头Capcom遭遇该家族攻击,被窃取39万客户、业务合作伙伴等个人数据。

- ADATA遭遇该家族攻击,被窃取700GB数据

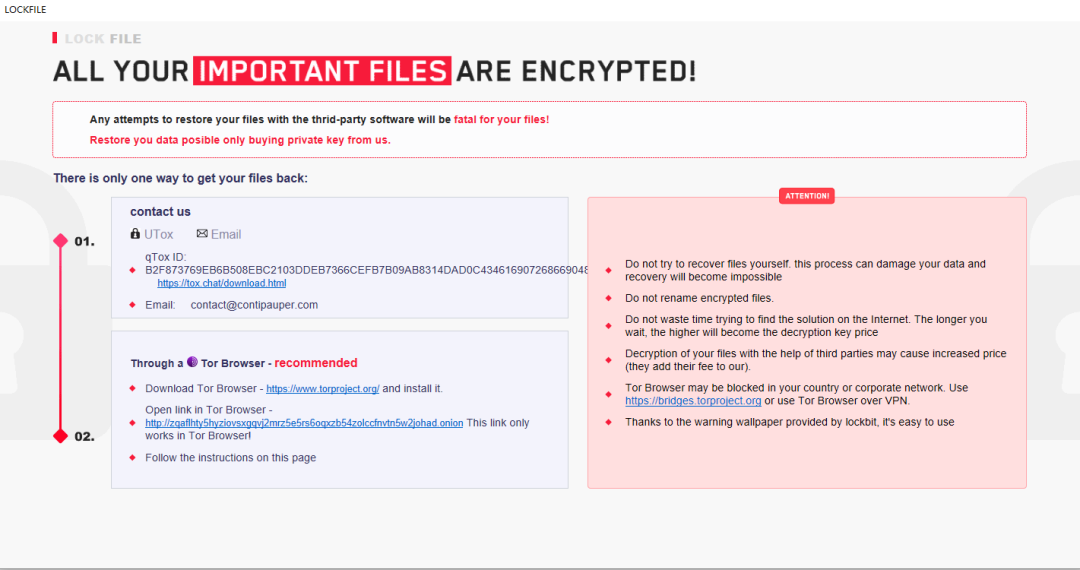

新型勒索软件LockFile利用多个漏洞进行传播

LockFile首次发现是在2021年7月20日,当时其攻击了美国一家金融机构。而该勒索病毒真正活跃是从本月20日该家族开始,目前为止至少已有10个组织或企业遭遇该家族攻击。其攻击目标所在地区主要为美国和亚洲,也有少量其它地区的组织/企业受到攻击。

LockFile首先利用Exchange服务器的ProxyShell漏洞入侵企业内部网络,再利用PetitPotam漏洞控制AD域服务器,并感染内网的计算机。

该勒索病毒的勒索提示信息与CryLock勒索病毒家族的高度相似,其赎金谈判页面则与LockBit勒索病毒家族高度相似。

其中ProxyShell是一组包含3个漏洞的漏洞组,属于高危漏洞,由于其漏洞编号比补丁晚出4个月,并未引起高度重视,导致部分设备仍未更新补丁。企业内部应及时更新补丁。该漏洞组涉及编号为:

- CVE-2021-34473 Exchange Server代码执行漏洞

- CVE-2021-34523 Exchange Server 权限提升漏洞

- CVE-2021-31207 Exchange Server安全功能绕过漏洞

Conti勒索集团内部核心资料泄露

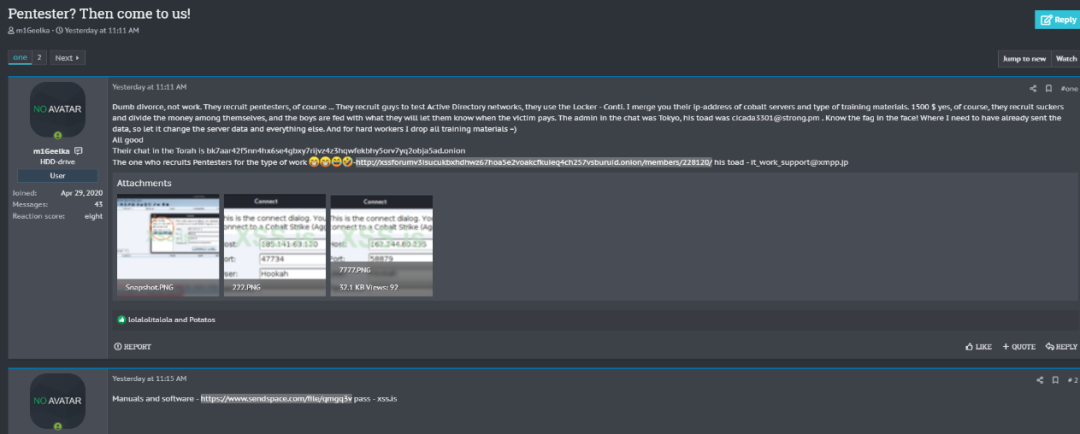

2021年8月5日,Conti网络犯罪团伙因内部分赃不均导致其下属组织将其内部资料以及工具公开,其中部分已被上传至暗网论坛,而另一部分文件则仅展示了文件列表的截图。

从该下属组织发布的消息看,他之所以会发布这些资料,是因为在一次攻击事件中虽然收取了高达数百万美元的赎金,但该下属组织却仅得到了1500美元,其余部分则全部被Conti的核心团队占有。

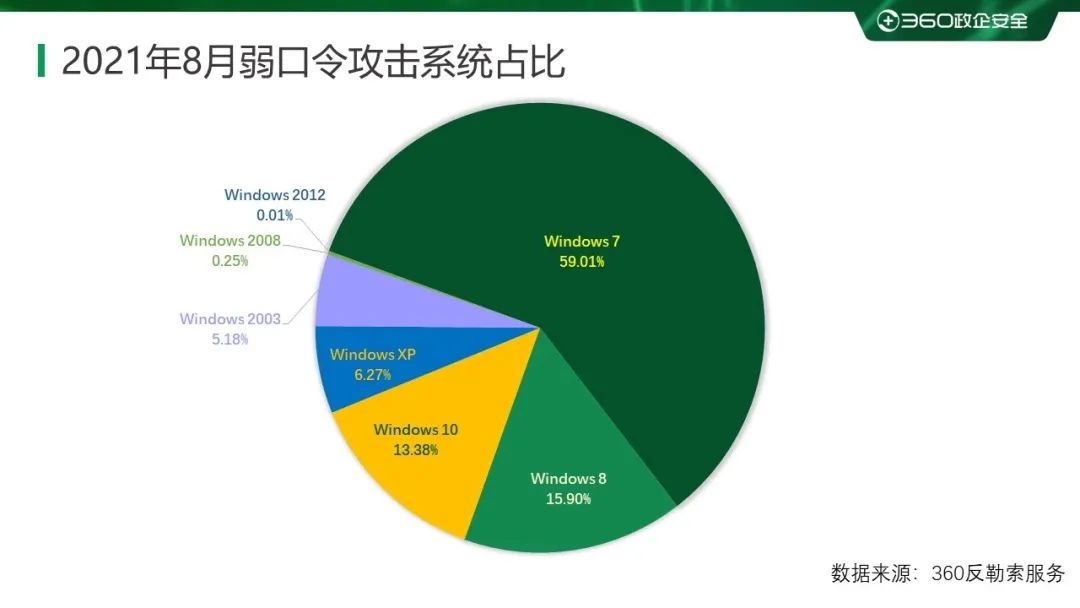

在研究泄露的俄语攻击教程文档时,我们发现他们采用的攻击手法并不算新颖:会先通过扫描本地的口令、凭证等获取更多设备的权限。而对于黑客而言,最重要的是通过该设备去了解当前设备所在域的整体架构,并尽可能去尝试攻击IT部门的相关设备(这样更有可能拿到域管理员权限或是域控设备)。该攻击阶段,采用到了多个公开的漏洞,例如“永恒之蓝”、ZeroLogon、PrintNightmare等。而在成功获取到域控/域管理员权限后,攻击者就可以通过组策略向域内的所有设备进行下发恶意程序、窃取数据、部署勒索等一系列操作。

关于该事件的更多详情可阅读Conti勒索集团内部核心资料分析:

https://cert.360.cn/warning/detail?id=8d113d8786af993a847bfc2e98c92ac6

https://cert.360.cn/warning/detail?id=8d113d8786af993a847bfc2e98c92ac6

Marketo发布多个知名企业受害者名单

Marketo是一个2021年4月搭建的数据泄露平台,该平台将通过将勒索软件、网站漏洞等非法途径获取到的数据进行出售。其还会通过电子邮件将受害者部分数据发送给其竞争对手——给受害者施加压力的同时,也诱惑其竞争对手购买。该网站目前已有5164名注册用户,注册用户可参与出价。每个受害者名单下均有展示出价次数。

截止2021年8月28日,该平台已至少发布了57个企业或组织的数据。而在8月28日当天,Marketo则一次性公布了11个受害者名单,其中包含以下三家较为知名企业:

- 日本富士被窃取4GB数据

- 德国Puma 被窃取1GB数据

- 法国GigaTribe 被窃取5GB数据

4 黑客信息披露

以下是本月收集到的黑客邮箱信息:

| maz3@tuta.io | recovery.pc@aol.com | ransom1999@tutanota.com |

|---|---|---|

| in0x2@int.pl | kalitulz@yandex.com | ransom2000@tutanota.com |

| 1bmx1@tuta.io | johnnylo@keemail.me | ransomwaree2020@cock.li |

| break@cock.li | globalbtc2@mein.gmx | ransomwaree2021@cock.li |

| jerjis@tuta.io | Decode@criptext.com | sdjhf4df@potronmail.com |

| fata52@cock.li | mangerman@firemail.d | unlockfile@criptext.com |

| fata54@cock.li | holylolly@airmail.cc | ezfilesdec@tutanota.com |

| dtramp@tuta.io | gluttony_001@aol.com | basani400@mailfence.com |

| decphob@tuta.io | moon4x4@tutanota.com | coderunlocker@gmail.com |

| getmydata@bk.ru | cyvedira@firemail.cc | howrecover@tutanota.com |

| supp0rt@cock.li | filedec@tutanota.com | sharm777@protonmail.com |

| rantime@tuta.io | chadmad@ctemplar.com | recoverman@tutanota.com |

| newera@tfwno.gf | filesdecrypt@aol.com | magicbox@outlookpro.net |

| mikolio@cock.li | wugenaxu@firemail.cc | kalitulz@protonmail.com |

| mikolio@xmpp.jp | databack@firemail.cc | highlvlservice@tfwno.gf |

| recofile@mail.ee | btcunlock@airmail.cc | chinadecrypt@msgsafe.io |

| pusheken91@bk.ru | ghosttm@zohomail.com | nullcipher@tutanota.com |

| pandabit@tuta.io | decrypt20@stealth.tg | xdatarecovery@msgsafe.io |

| decrypt20@vpn.tg | lepuscrysupp@mail.ee | Goodhack@privatemail.com |

| subik099@cock.li | lepuscrysupp@cock.li | mydataback@mailnesia.com |

| trizvani@aol.com | maykeljakson@cock.li | mymakopfile@tutanota.com |

| datashop@list.ru | unlocker@firemail.cc | kingstonbtc@tutanota.com |

| fastwind@mail.ee | 958f895@tutanota.com | serioussam@thesecure.biz |

| johnsonz@cock.lu | johnlo@techmail.info | digistart@protonmail.com |

| pandora9@tuta.io | phobos@mailfence.com | tsec3x777@protonmail.com |

| files@restore.ws | zahary@techmail.info | savemyself1@tutanota.com |

| infoback@mail.ee | Help1999@tutanota.com | HELPUNKNOWN@Tutanota.com |

| help4dec@cock.li | assistant@firemail.de | itambuler@protonmail.com |

| recover1@cock.li | hublle@protonmail.com | dcrptfile@protonmail.com |

| sharm777@aol.com | paymantsystem@cock.li | encrypted60@tutanota.com |

| tutik337@tuta.io | Hubble77@tutanota.com | jonneydep@protonmail.com |

| tutik337@cock.li | crioso@protonmail.com | sdx-20200@protonmail.com |

| covidv19@cock.li | eleezcry@tutanota.com | fastwind2@protonmail.com |

| globalbtc@gmx.de | dozusopo@tutanota.com | keydecryption@airmail.cc |

| picklock@elude.in | subik099@tutanota.com | datastore@outlookpro.net |

| greed_001@aol.com | trizvani@tutanota.com | harpia2019@mailfence.com |

| pride_001@aol.com | btcunlock@firemail.cc | sacura889@protonmail.com |

| wiruxa@airmail.cc | anticrypt2020@aol.com | coderunlockerr@gmail.com |

| happy@gytmail.com | yongloun@tutanota.com | ransom19999@tutanota.com |

| falcon360@cock.li | alonesalem@keemail.me | emiliantor@mailfence.com |

| lexus@gytmail.com | sdx-2020@tutanota.com | paybackformistake@qq.com |

| getmydata@cock.li | dragon.save@yahoo.com | John.Muller@mailfence.com |

| basani400@aol.com | covidv19@tutanota.com | JohnMuller88@tutanota.com |

| databankasi@bk.ru | decrypt20@firemail.cc | harmagedon0707@airmail.cc |

| gracia154@tuta.io | infoback@criptext.com | pecunia0318@protonmail.ch |

| gracia154@cock.li | ghiedksjdh6hd@cock.li | hinduism0720@tutanota.com |

| boomblack@cock.li | anticrypt2021@aol.com | yourfriendz@techmail.info |

| safetynet@mail.ee | crashonlycash@gmx.com | helpmedecoding@airmail.cc |

| 2magicbox@cock.li | help4rec@tutanota.com | reynoldmuren@tutanota.com |

| johnlo@keemail.me | unlocker@criptext.com | moonlight101@tutanota.com |

| decrypt20@xmpp.jp | gener888@tutanota.com | redsnow911@protonmail.com |

| indyan@airmail.cc | vnhack@protonmail.com | alonesalem@protonmail.com |

| riscattu@gmail.com | Howtodecrypt@elude.in | forumsystem@techmail.info |

| kabura@firemail.cc | johnnylo@techmail.info | ransomsophos@tutanota.com |

| raboly@firemail.cc | recofile@mailfence.com | dr.cryptor@protonmail.com |

| kubura@firemail.cc | getthekey@tutanota.com | maykeljakson@criptext.com |

| dacowe@firemail.cc | ithelp02@decorous.cyou | recovery.pc@mailfence.com |

| phobos2020@cock.li | rans0me@protonmail.com | ransom199999@tutanota.com |

| surpakings@mail.ee | payfast290@mailtor.com | ransom200000@tutanota.com |

| ransomtime@cock.li | serioussam@firemail.cc | strike8889@protonmail.com |

| in0x2@tutanota.com | decphob@protonmail.com | emilianazizi@tutanota.com |

| harpia2019@aol.com | eight20@protonmail.com | evilmosquito@onionmail.org |

| jennymombu@aol.com | divevecufa@firemail.cc | Leslydown1988@tutanota.com |

| helpme2021@aol.com | itambuler@tutanota.com | cryptonation92@outlook.com |

| james2020m@aol.com | surpaking@tutanota.com | decrypt_ad1@protonmail.com |

| james2020m@cock.li | cifrado60@tutanota.com | Black_Wayne@protonmail.com |

| jackkarter@gmx.com | opticodbestbad@aol.com | dataencrypted@tutanota.com |

| jackkarter@cock.li | opticodbestbad@mail.ee | xiaolinghelper@firemail.cc |

| safetynet@tfwno.gf | unlockdata@firemail.cc | jobiden1942@protonmail.com |

| rottencurd@mail.ee | encryption2020@aol.com | decryption24h@criptext.com |

| dr.help888@aol.com | grootp2@protonmail.com | mrs.help888@protonmail.com |

| sacura1716@cock.li | noobt56@protonmail.com | reopening1999@tutanota.com |

| help2021me@aol.com | decryption24h@elude.in | pablokariablo@mail2tor.com |

| nullcipher@goat.si | dr.cryptor@secmail.pro | venomous.files@tutanota.com |

| help@wedecrypt.net | unlockfile@firemail.cc | ithelp02@wholeness.business |

| pecunia0318@goat.si | jennymombu@firemail.cc | quickrecovery05@firemail.cc |

| Natonyx@firemail.cc | sacura889@tutanota.com | davidshelper@protonmail.com |

| greenreed007@qq.com | jonnylow@techmail.info | dowendowxxx@privatemail.com |

| clean@onionmail.org | boomblack@tutanota.com | decryption24h@mailfence.com |

| r4ns0m@tutanota.com | rottencurd@vivaldi.net | highlvlservice@ctemplar.com |

| contactjoke@cock.li | 958f895@protonmail.com | bob_marley1991@tutanota.com |

| qirapoo@firemail.cc | borisrazor@nerdmail.co | crazydecrypt@horsefucker.org |

| rodrigos@keemail.me | strike999@tutanota.com | maksimbockovskij315@gmail.com |

| chadmad@nuke.africa | phobossp@protonmail.ch | jackiesmith176@protonmail.com |

| databack@airmail.cc | operator@wedecrypt.net | DECRYPTUNKNOWN@Protonmail.com |

| moonlight10@mail.ee | riscattu@protonmail.com | erichhartmann_reserve@tuta.io |

| onlyway@secmail.pro | clean@privyinternet.com | backupransomware@tutanota.com |

| forumsystem@cock.li | payfast290@mail2tor.com | chinadecrypt@fasthelpassia.com |

| dragon.save@aol.com | contact@contipauper.com | bob_marley1991@libertymail.net |

| drgreen1@keemail.me | recoryfile@tutanota.com | JamesHoopkins1988@onionmail.org |

| newera@ctemplar.com | clearcom@protonmail.com | ollivergreen1977@protonmail.com |

| johnsonz@keemail.me | phobos2020@tutanota.com | Decryptdatafiles@protonmail.com |

| hellook@gytmail.com | anygrishevich@yandex.ru | jeffreyclinton1977@onionmail.org |

| 5559912@firemail.cc | drgreen2@protonmail.com | GunsOFThePatriots@privatemail.com |

| firmaverileri@bk.ru | tebook12@protonmail.com | erichhartmann_main@protonmail.com |

| jonnylow@keemail.me | rody_218@protonmail.com | fourfingeredfrankie@onionmail.org |

表格1.黑客邮箱

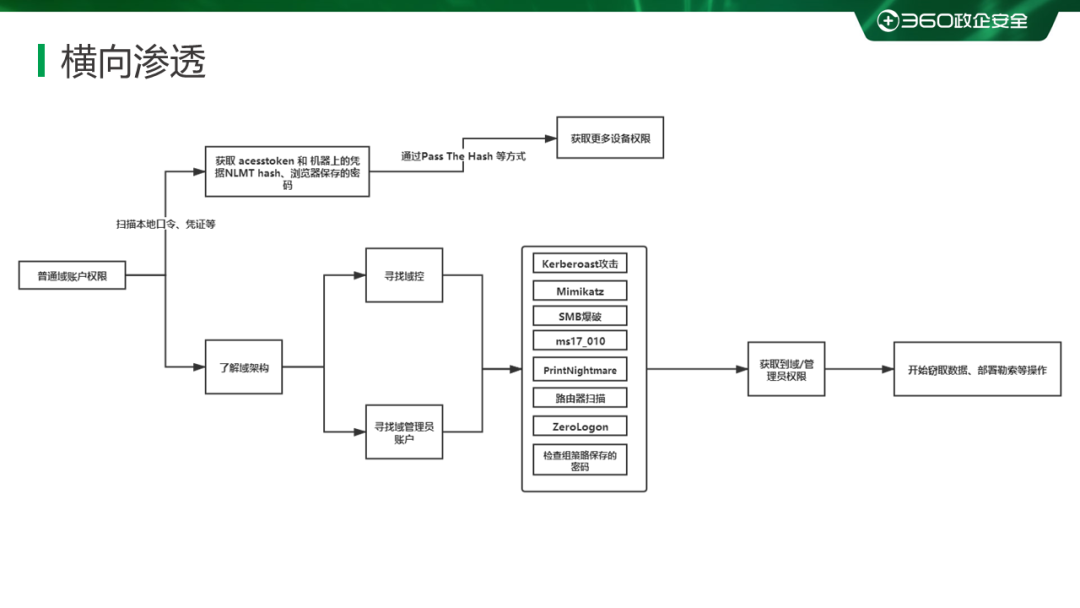

当前,通过双重勒索或多重勒索模式获利的勒索病毒家族越来越多,勒索病毒所带来的数据泄露的风险也越来越大。以下是本月通过数据泄露获利的勒索病毒家族占比,该数据仅为未能第一时间缴纳赎金或拒缴纳赎金部分(已经支付赎金的企业或个人,可能不会出现先这个清单中)。

以下是本月被双重勒索病毒家族攻击的企业或个人。若未发现被数据存在泄露风险的企业或个人也请第一时间自查,做好数据已被泄露准备,采取补救措施。

| dimeo | Geneva, Ohio | Arabian Cargo Group |

|---|---|---|

| imasa | Stevens & Lee | Breydons Solicitors |

| cegos | Talbert House | Pesquera Exalmar SAA |

| KASEYA | Paxton Access | ensingerplastics.com |

| Walsin | Paxton Access | Dragon Capital Group |

| Alcedo | aris-services | cecengenharia.com.br |

| Bamford | cometgroup.be | Commune De Villepinte |

| ALBIOMA | kennen.com.ar | Heller Injury Lawyers |

| CHADDAD | betonlucko.hr | swiftlogistics.com.my |

| Beckley | anderscpa.com | Virginia Defense Force |

| habasit | Techni+Contact | Belperio Clark Lawyers |

| matchmg | siro-group.com | europeanaccounting.net |

| Gulf Oil | The Wild Rabbit | creditoycaucion.com.ar |

| Hx5, LLC | Mambrino S.A.C. | sahintoptangida.com.tr |

| DiaSorin | Gateway College | classicalmusicindy.org |

| keltbray | INSERM-TRANSFER | Sierra Air Conditioning |

| friedrich | grupodismar.com | kuk.de / KREBS + KIEFER |

| PCM Group | f** | Florida Sugar Cane League |

| BHoldings | vincents.com.au | Walter's Automotive Group |

| Cinépolis | SAC Wireless Inc | Elm3 Financial Group, LLC |

| Actiontec | Sandhills Center | Nottingham City Transport |

| infovista | Home in Brussels | Haftpflichtkasse Darmstadt |

| Jhillburn | Grupo DINA S.A. | GATEWAY Property Management |

| HUF GROUP | Phoenix Services | Artas Holding / Artas Insaat |

| Daylesford | riostarfoods.com | South Carolina Legal Services |

| inocean.no | modernbakery.com | Century 21 Gold Key Realty, Inc |

| IBC24 News | Agrokasa Holdings | Walter's Mercedes-Benz of Riverside |

| apg-neuros | Aquazzura Firenze | Trifecta Networks & CloudFirst Labs |

| ccz.com.au | Revision Skincare | On logistics Services Algeciras, S.L |

| Mega Vision | spiralfoods.com.au | Corporación Nacional de Telecomunicación |

| supplyforce | cspmould-stampi.it | SALZBURGER EISENBAHN TRANSPORT LOGISTIK GmbH |

| Colligan Law | WT Microelectronics | Orange County Chrysler Jeep Dodge Ram Dealership |

表格2:存在数据泄露风险的受害者名单

5 系统安全防护数据分析

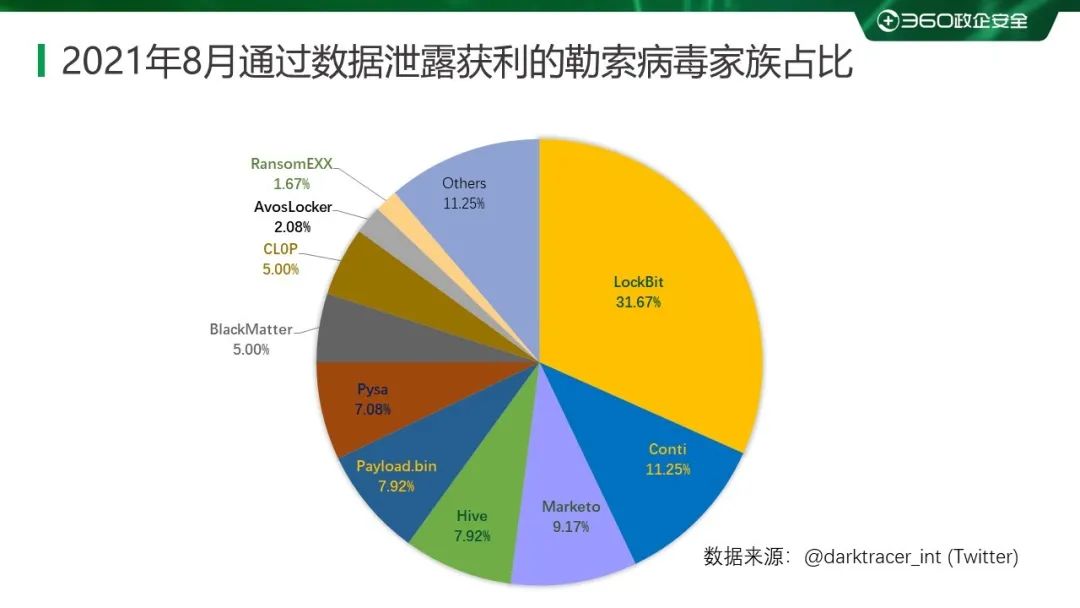

通过将2021年7月与8月的数据进行对比,本月各个系统占比变化均不大,位居前三的系统仍是Windows 7、Windows 8和Windows 10。

以下是对2021年8月被攻击系统所属地域采样制作的分部图,与之前几个月采集到的数据进行对比,地区排名和占比变化均不大。数字经济发达地区仍是攻击的主要对象。

通过观察2021年8月弱口令攻击态势发现,RDP和 MYSQL 弱口令攻击整体无较大波动。MSQQL属于正常的波动范围。

6 勒索病毒关键词

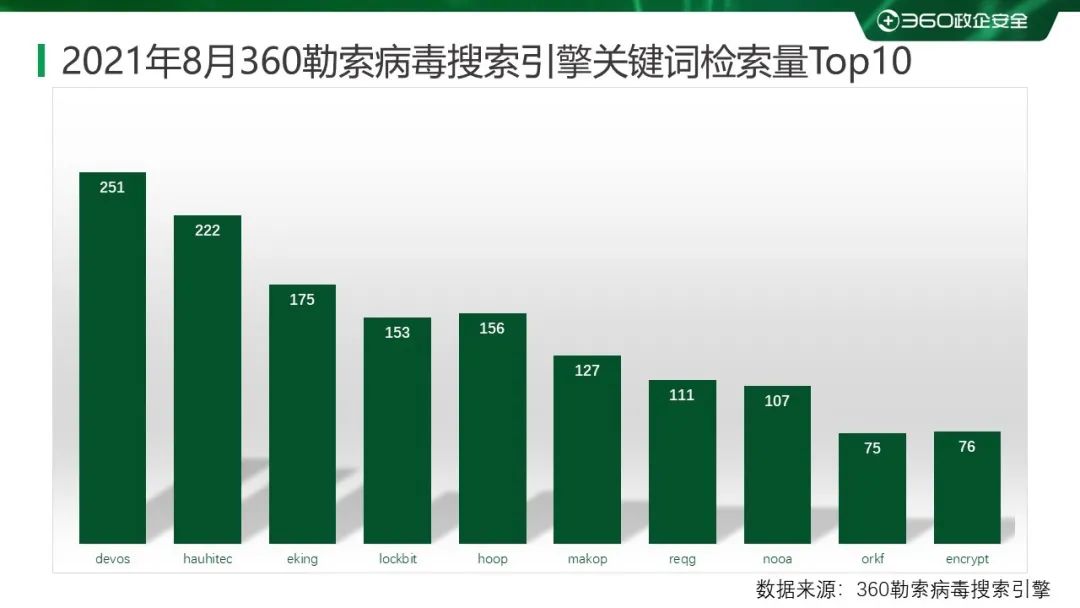

以下是本月上榜活跃勒索病毒关键词统计,数据来自360勒索病毒搜索引擎。

- devos:该后缀有三种情况,均因被加密文件后缀会被修改为devos而成为关键词。但月活跃的是phobos勒索病毒家族,该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

- hauhitec:属于CryptoJoker,由于被加密文件后缀会被修改为hauhitec而成为关键词。通过“匿隐” 僵尸网络进行传播。

- eking:属于phobos勒索病毒家族,由于被加密文件后缀会被修改为eking而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

- LockBit:LockBit勒索病毒家族,由于被加密文件后缀会被修改为lockbit而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

- hoop:属于Stop勒索病毒家族,由于被加密文件后缀会被修改为hoop而成为关键词。该家族主要的传播方式为:伪装成破解软件或者激活工具进行传播。

- Makop:该后缀有两种情况, 均因被加密文件后缀会被修改为makop而成为关键词:

- 属于Makop勒索病毒家族,该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

- 属于Cryptojoker勒索病毒家,通过“匿隐” 进行传播。

- reqg:同hoop。

- nooa:同hoop。

- orkf: 同hoop。

- encrypt:该后缀被很多家族均使用过,但在本月活跃的是ech0Raix勒索软件,由于被加密文件后缀会被修改为encrypt而成为关键词。该家族针对网络存储设备NAS进行攻击,主要通过弱口令攻击以及漏洞攻击进行传播。

7 解密大师

从解密大师本月解密数据看,解密量最大的是GandCrab,其次是CryptoJoker。使用解密大师解密文件的用户数量最高的是被Stop家族加密的设备,其次是被Crysis家族加密的设备。

8 安全防护建议

9 时间线

2021-09-10 360高级威胁分析中心发布报告