报告编号:B6-2021-080201

报告来源:360CERT

报告作者:360CERT

更新日期:2021-08-02

事件导览

本周收录安全热点15项,话题集中在恶意软件、网络攻击方面,涉及的组织有:Microsoft、EA、Google、Transnet SOC等。恶意软件攻击大量基础设施。对此,360CERT建议使用360安全卫士进行病毒检测、使用360安全分析响应平台进行威胁流量检测,使用360城市级网络安全监测服务QUAKE进行资产测绘,做好资产自查以及预防工作,以免遭受黑客攻击。

事件目录

| 恶意程序 |

|---|

| 微软警告针对 Windows 和 Linux 系统的 LemonDuck 恶意软件 |

| 假 Windows 11安装程序在计算机上分发恶意软件 |

| 'Praying Mantis'组织攻击面向互联网的Windows服务器 |

| LockBit 勒索软件通过组策略自动化 Windows 域加密 |

| 中国攻击者使用一种名为 THOR 的PlugX新变种攻击 Exchange 服务器 |

| BlackMatter 勒索软件组织声称是 Darkside 和 REvil 的继任者 |

| 新型恶意软件Meteor wiper攻击伊朗铁路 |

| PyPI 包被发现窃取信用卡号、Discord 令牌 |

| 专家发现与 WellMess 恶意软件相关的多个 C&C 服务器 |

| 数据安全 |

|---|

| 攻击者泄露了从 EA 窃取的数据,包括 FIFA 代码 |

| 网络攻击 |

|---|

| 南非物流公司 Transnet SOC 遭受勒索软件攻击 |

| SolarWinds 黑客入侵 27 个州检察官办公室 |

| 其它事件 |

|---|

| 新的 PetitPotam NTLM 中继攻击让黑客接管 Windows 域 |

| 2020年30个最常被利用的漏洞 |

| Linux eBPF 漏洞在 Ubuntu 上获得 root 权限 - 漏洞利用已发布 |

恶意程序

微软警告针对 Windows 和 Linux 系统的 LemonDuck 恶意软件

日期: 2021年07月26日

等级: 高

作者: Ravie Lakshmanan

标签: LemonDuck, Windows, Linux

行业: 信息传输、软件和信息技术服务业

涉及组织: microsoft

微软在7月21日发表的一篇技术文章中表示:“柠檬鸭(LemonDuck)是一种积极更新和强大的恶意软件,主要以其僵尸网络和加密货币挖掘目标而闻名。

如今,除了为传统的挖掘活动使用资源,LemonDuck还窃取证书、删除安全控制、通过电子邮件传播、横向移动。

详情

Microsoft Warns of LemonDuck Malware Targeting Windows and Linux Systems

https://thehackernews.com/2021/07/microsoft-warns-of-lemonduck-malware.html

假 Windows 11安装程序在计算机上分发恶意软件

日期: 2021年07月26日

等级: 高

来源: heimdalsecurity

标签: Windows 11, Fake, Malware

行业: 信息传输、软件和信息技术服务业

涉及组织: microsoft

最近,卡巴斯基的研究人员警告不要从未经验证的来源下载Windows11,因为安装程序很可能包含恶意软件。

网络攻击者发布了一个名为86307_windows11build21996.1x64+activator.exe的可执行文件。

文件大小高达1.75gb,看起来确实合理。但事实上,该空间的大部分由一个包含大量无用信息的dll文件组成。恶意安装程序还会下载并运行第二个安装程序,用于安装广告软件、潜在有害程序和恶意软件。

详情

Fake Windows 11 Installers Distribute Malware on Your Computer

https://heimdalsecurity.com/blog/fake-windows-11-installers-distribute-malware-on-your-computer/

'Praying Mantis'组织攻击面向互联网的Windows服务器

日期: 2021年07月27日

等级: 高

作者: Jonathan Greig

标签: Windows, Praying Mantis, malware

行业: 信息传输、软件和信息技术服务业

根据Sygnia事件响应小组的一份新报告,面向互联网的Windows服务器正被一种几乎完全在内存中运行的恶意软件攻击。

该报告称,攻击者名为“prayingmantis”或“TG1021”-主要使用的反序列化攻击来加载适用于WindowsIIS环境的自定义恶意软件平台。

TG1021使用了一个定制的恶意软件框架,为IIS服务器量身定做。

该 工具 反射加载到受感染机器的内存中,在受感染的目标上几乎没有痕迹。

详情

'Praying Mantis' threat actor targeting Windows internet-facing servers with malware

https://www.zdnet.com/article/praying-mantis-threat-actor-targeting-windows-internet-facing-servers-with-malware/

LockBit 勒索软件通过组策略自动化 Windows 域加密

日期: 2021年07月27日

等级: 高

作者: Lawrence Abrams

标签: lockbit, ransomware, Windows domain, group policies

行业: 信息传输、软件和信息技术服务业

涉及组织: microsoft

新版本的lockbit2.0勒索软件已经被发现,它使用活动目录组策略自动加密Windows域。

lockbit勒索软件行动于2019年9月启动,招募攻击者来入侵网络和加密设备。

详情

LockBit ransomware automates Windows domain encryption via group policies

https://www.bleepingcomputer.com/news/security/lockbit-ransomware-automates-windows-domain-encryption-via-group-policies/

中国攻击者使用一种名为 THOR 的PlugX新变种攻击 Exchange 服务器

日期: 2021年07月28日

等级: 高

作者: Pierluigi Paganini

标签: pkplug, Exchange, Southeast Asia, thor

行业: 国际组织

涉及组织: microsoft, github

一个与中国有关的网络间谍组织被追踪为pkplug(又名mustangpanda和Honeymyte),该组织以东南亚为目标,利用微软Exchange服务器中的漏洞在受感染的系统上部署了以前未记录的plugx变体。

paloalto的研究人员将新版本的plugx恶意软件跟踪为thor。

thor变体还实现了新功能,例如增强的机制来传递恶意负载。

详情

Chinese cyberspies used a new PlugX variant, dubbed THOR, in attacks against MS Exchange Servers

https://securityaffairs.co/wordpress/120636/malware/chinese-cyberspies-thor-rat.html

BlackMatter 勒索软件组织声称是 Darkside 和 REvil 的继任者

日期: 2021年07月28日

等级: 高

作者: Pierluigi Paganini

标签: blackmatter, ransomware, revil

行业: 信息传输、软件和信息技术服务业

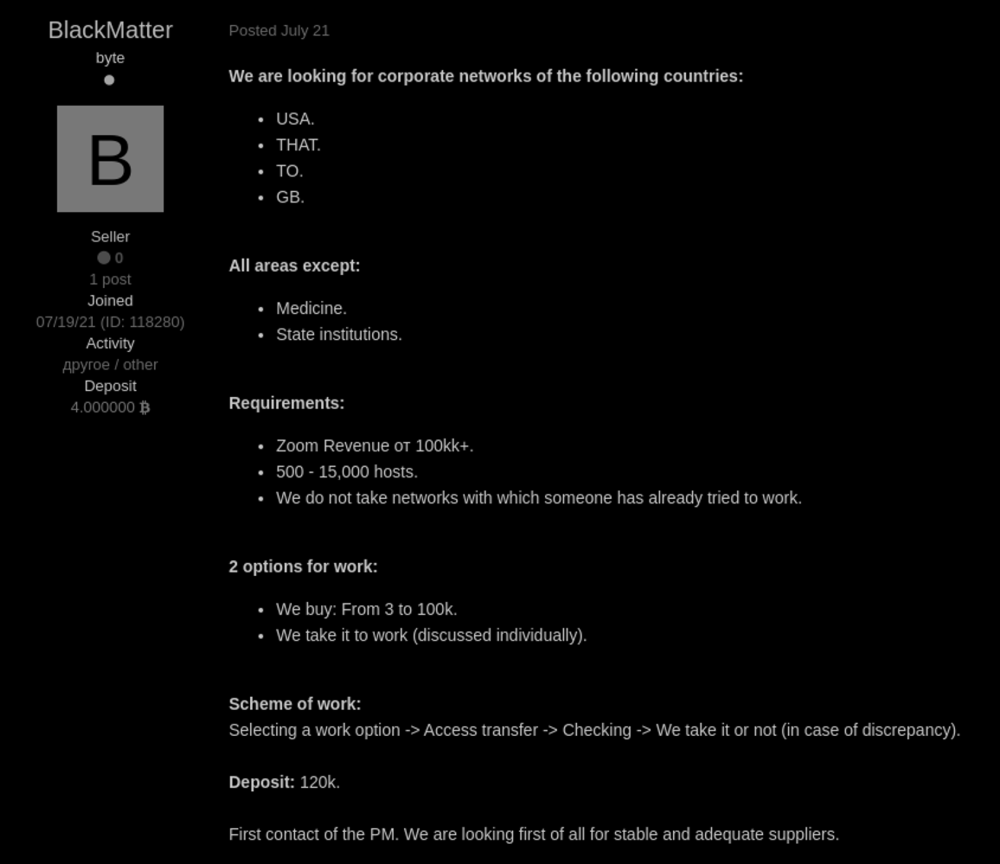

BlackMatter是一个新的勒索软件团伙,该网络犯罪团伙声称是Darkside和REvil团伙的继承者。

除了勒索软件外,BlackMatter还建立了泄漏站点,在加密系统之前,它会发布从受害者那里窃取的数据。

该组织正在招募能够访问年收入超过1亿美元或更大的大型企业网络的黑客,以扩展自己的勒索业务。

该集团正在美国、英国、加拿大或澳大利亚寻找目标。

BlackMatter勒索软件运营商宣布,他们不会针对医疗保健组织、关键基础设施、国防工业组织和非营利公司。

详情

BlackMatter ransomware group claims to be Darkside and REvil succesor

https://securityaffairs.co/wordpress/120611/malware/blackmatter-ransomware.html

新型恶意软件Meteor wiper攻击伊朗铁路

日期: 2021年07月29日

等级: 高

作者: Lawrence Abrams

标签: Meteor, Railway, Iron

行业: 交通运输、仓储和邮政业

在最近对伊朗铁路系统的攻击中发现了一种名为Meteor的新恶意软件。

2021年7月,伊朗交通部和国家火车系统遭受网络攻击,导致该机构的网站关闭并中断火车服务。

详情

New destructive Meteor wiper malware used in Iranian railway attack

https://www.bleepingcomputer.com/news/security/new-destructive-meteor-wiper-malware-used-in-iranian-railway-attack/

PyPI 包被发现窃取信用卡号、Discord 令牌

日期: 2021年07月30日

等级: 高

作者: Ax Sharma

标签: PyPI, Discord, Credit Card

行业: 信息传输、软件和信息技术服务业

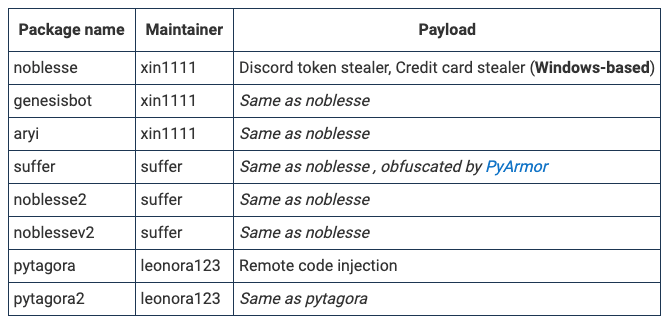

PyPI删除了几个 Python 包,这些包旨在窃取用户的信用卡号、Discord令牌,并向攻击者授予代码执行能力。

根据研究人员的报告,这些恶意软件包在三个不同的PyPI帐户下发布,估计总共下载了30,000多次。

详情

PyPI packages caught stealing credit card numbers, Discord tokens

https://www.bleepingcomputer.com/news/security/pypi-packages-caught-stealing-credit-card-numbers-discord-tokens/

专家发现与 WellMess 恶意软件相关的多个 C&C 服务器

日期: 2021年07月30日

等级: 高

作者: Ravie Lakshmanan

标签: WellMess, COVID-19

行业: 跨行业事件

微软旗下的网络安全子公司RiskIQ的一份报告中表示,已经发现了30多台由俄罗斯外国情报机构运营的WellMess恶意软件的多个C&C服务器。

WellMess(又名WellMail)于2018年首次被日本的JPCERT/CC发现,其攻击英国、美国和加拿大的COVID-19研究和疫苗开发的多个组织。

英国国家网络安全中心(NCSC)在2020年7月发布的一份咨询报告中指出:“该组织使用各种工具和技术,主要针对政府、外交、智库、医疗保健和能源目标以获取情报。”

详情

Experts Uncover Several C&C Servers Linked to WellMess Malware

https://thehackernews.com/2021/07/experts-uncover-several-c-servers.html

相关安全建议

1. 在网络边界部署安全设备,如防火墙、IDS、邮件网关等

2. 做好资产收集整理工作,关闭不必要且有风险的外网端口和服务,及时发现外网问题

3. 及时对系统及各个服务组件进行版本升级和补丁更新

4. 包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

5. 各主机安装EDR产品,及时检测威胁

6. 注重内部员工安全培训

7. 不轻信网络消息,不浏览不良网站、不随意打开邮件附件,不随意运行可执行程序

8. 勒索中招后,应及时断网,并第一时间联系安全部门或公司进行应急处理

数据安全

攻击者泄露了从 EA 窃取的数据,包括 FIFA 代码

日期: 2021年07月31日

等级: 高

作者: Pierluigi Paganini

标签: Electronic Arts

行业: 信息传输、软件和信息技术服务业

涉及组织: Electronic Arts

6月,黑客入侵了游戏巨头EA的网络,并声称窃取了大约780GB的数据。被盗数据包括游戏源代码、FrostBite游戏引擎和调试工具源代码、FIFA21匹配服务器代码、EA专有游戏框架、调试工具、SDK和API密钥、XBOX和SONY私有SDK和API密钥、XBPS和EApfx和带有密钥的crt,以及FIFA22API密钥和SDK和调试工具。2021年7月底,在与受害者谈判失败后,攻击者泄露了从公司窃取的完整数据。

详情

Threat actors leaked data stolen from EA, including FIFA code

https://securityaffairs.co/wordpress/120711/data-breach/ea-stolen-data-leaked.html

相关安全建议

1. 及时备份数据并确保数据安全

2. 合理设置服务器端各种文件的访问权限

3. 严格控制数据访问权限

4. 及时检查并删除外泄敏感数据

5. 发生数据泄漏事件后,及时进行密码更改等相关安全措施

6. 强烈建议数据库等服务放置在外网无法访问的位置,若必须放在公网,务必实施严格的访问控制措施

网络攻击

南非物流公司 Transnet SOC 遭受勒索软件攻击

日期: 2021年07月27日

等级: 高

作者: Pierluigi Paganini

标签: South Africa, Transnet SOC, ransomware

行业: 交通运输、仓储和邮政业

涉及组织: Transnet SOC

7月22日,南非大型铁路、港口和管道公司Transnetsoc有限公司宣布受到破坏性网络攻击,导致所有港口的运营中断。

由于这次攻击,transnetsocltd的网站瘫痪,该公司要求所有员工关闭所有笔记本电脑和台式机,并且不得访问他们的电子邮件。

详情

South Africa’s logistics company Transnet SOC hit by a ransomware attack

https://securityaffairs.co/wordpress/120596/cyber-crime/transnet-soc-cyber-attack.html

SolarWinds 黑客入侵 27 个州检察官办公室

日期: 2021年07月31日

等级: 高

作者: Pierluigi Paganini

标签: SolarWinds, Office 365, Attorney

行业: 租赁和商务服务业

涉及组织: microsoft

美国司法部透露,在SolarWinds袭击期间,27个州的美国律师事务所员工的microsoftoffice365电子邮件帐户遭到俄罗斯svr(又名apt29、cozybear和dukes)入侵。

涉及漏洞

CVE-2018-13379

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-13379

CVE-2019-9670

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-9670

CVE-2019-11510

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-11510

CVE-2019-19781

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-19781

CVE-2020-4006

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-4006

详情

SolarWinds hackers breached 27 state attorneys’ offices

https://securityaffairs.co/wordpress/120704/cyber-warfare-2/solarwinds-hackers-breached-state-attorneys-offices.html

相关安全建议

1. 积极开展外网渗透测试工作,提前发现系统问题

2. 减少外网资源和不相关的业务,降低被攻击的风险

3. 做好产品自动告警措施

4. 及时对系统及各个服务组件进行版本升级和补丁更新

5. 包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

6. 注重内部员工安全培训

其它事件

新的 PetitPotam NTLM 中继攻击让黑客接管 Windows 域

日期: 2021年07月26日

等级: 高

作者: Ravie Lakshmanan

标签: PetitPotam, NTLM, Windows, Domains, security flaw

行业: 制造业

涉及组织: microsoft

Windows操作系统中的新发现的安全漏洞可以被利用以强制远程Windows服务器,包括域控制器,以使用恶意目的地进行身份验证,从而允许对持续阶段进行对手并完全接管Windows域。

该问题被称为“Petitpotam”,由安全研究员GillesLionel分享了技术细节和概念证明(PoC)代码,指出该漏洞的工作原理是“Windows主机通过MS-EFSRPCEfsRpcOpenFileRaw函数对其他机器进行身份验证”。

详情

New PetitPotam NTLM Relay Attack Lets Hackers Take Over Windows Domains

https://thehackernews.com/2021/07/new-petitpotam-ntlm-relay-attack-lets.html

2020年30个最常被利用的漏洞

日期: 2021年07月28日

等级: 高

作者: Pierluigi Paganini

标签: vulnerabilities, 2020

行业: 信息传输、软件和信息技术服务业

涉及组织: cisa, acsc, ncsc

美国网络安全和基础设施安全机构(cisa)、澳大利亚网络安全中心(acsc)、英国国家网络安全中心(ncsc)和美国联邦调查局(fbi)发布了一份联合网络安全咨询,其中提供了2020年攻击者利用的前30个漏洞的详细信息。

该咨询包括每个漏洞的技术细节,包括入侵指标(iocs),并为它们提供缓解措施。

涉及漏洞

cve-2021-26855

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-26855

等级: critical

类型: server-side_request_forgery

简介:

- URL: https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/

- Markdown: 可以通过以下Exchange HttpProxy日志进行检测:

%PROGRAMFILES%\Microsoft\Exchange Server\V15\Logging\HttpProxy

通过以下Powershell可直接进行日志检测:

Import-Csv -Path (Get-ChildItem -Recurse -Path “$env:PROGRAMFILES\Microsoft\Exchange Server\V15\Logging\HttpProxy” -Filter ‘*.log’).FullName | Where-Object { $_.AuthenticatedUser -eq ” -and $_.AnchorMailbox -like ‘ServerInfo~*/*’ } | select DateTime, AnchorMailbox

如果检测到了入侵,可以通过以下目录获取攻击者采取了哪些活动

%PROGRAMFILES%\Microsoft\Exchange Server\V15\Logging

- Markdown: CVE-2021-26855: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26855

- URL: https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/

- Text: Exchange服务器端请求伪造(SSRF)漏洞,利用此漏洞的攻击者能够发送任意HTTP请求并通过Exchange Server进行身份验证。

cve-2021-26857

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-26857

等级: critical

类型: serialization

简介:

- URL: https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/

- Markdown: 该漏洞利用难度稍高,可利用以下命令检测日志条目

Get-EventLog -LogName Application -Source “MSExchange Unified Messaging” -EntryType Error | Where-Object { $_.Message -like “*System.InvalidCastException*” }

- Markdown: CVE-2021-26857: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26857

- URL: https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/

- Text: 具有管理员权限的攻击者可以在Exchange服务器上以SYSTEM身份运行任意代码

cve-2021-26858

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-26858

等级: critical

类型: file_upload

简介:

- URL: https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/

- Markdown: 日志目录:C:\Program Files\Microsoft\Exchange Server\V15\Logging\OABGeneratorLog

可通过以下命令进行快速浏览:

findstr /snip /c:”Download failed and temporary file” “%PROGRAMFILES%\Microsoft\Exchange Server\V15\Logging\OABGeneratorLog\*.log”

写入的文件位于:%PROGRAMFILES%\Microsoft\Exchange Server\V15\ClientAccess\OAB\Temp 目录,注意检测该目录有没有webshell等恶意程序

- Markdown: CVE-2021-26858: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26858

- URL: https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/

- Text: 经过身份验证的攻击者可以利用漏洞将文件写入服务器上的任意目录

cve-2021-27065

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-27065

等级: critical

类型: file_upload

简介:

- URL: https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/

- Markdown: 通过以下powershell命令进行日志检测,并检查是否遭到攻击:

Select-String -Path “$env:PROGRAMFILES\Microsoft\Exchange Server\V15\Logging\ECP\Server\*.log” -Pattern ‘Set-.+VirtualDirectory’

- Markdown: CVE-2021-27065: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-27065

- URL: https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/

- Text: 经过身份验证的攻击者可以利用漏洞将文件写入服务器上的任意目录

cve-2021-22893

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-22893

等级: critical

类型: code_execution

简介:

- Text: service.response:"/dana-na/auth/url_default/welcome.cgi" OR product:"Pulse Secure VPN gateway http config"

- Text: Pulse Connect中存在一处严重漏洞,允许未通过身份验证的攻击者直接在系统中执行任意代码。

- URL: https://kb.pulsesecure.net/articles/Pulse_Security_Advisories/SA44784

cve-2021-22894

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-22894

cve-2021-22899

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-22899

cve-2021-22900

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-22900

cve-2021-27101

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-27101

cve-2021-27102

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-27102

cve-2021-27103

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-27103

cve-2021-27104

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-27104

cve-2021-21985

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-21985

等级: critical

类型: code_execution

简介:

- Text: 该漏洞由于vCenter Server默认启用的插件Virtual SAN Health Check缺少输入验证导致的。能通过443端口访问到vSphere Client(HTML5)的攻击者,可以构造特殊的请求包在目标机器上执行任意代码。

- URL: https://www.vmware.com/security/advisories/VMSA-2021-0010.html

cve-2018-13379

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2018-13379

cve-2020-12812

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2020-12812

cve-2019-5591

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2019-5591

详情

US, UK, and Australian agencies warn of top routinely exploited issues

https://securityaffairs.co/wordpress/120644/hacking/top-routinely-flaws-exploited.html

Linux eBPF 漏洞在 Ubuntu 上获得 root 权限 - 漏洞利用已发布

日期: 2021年07月30日

等级: 高

作者: Ionut Ilascu

标签: Linux, eBPF

行业: 信息传输、软件和信息技术服务业

一位安全研究人员发布了Linux内核eBPF中一个高危漏洞的利用代码,该漏洞可以为攻击者提供更高的Ubuntu机器权限。

该漏洞被跟踪为CVE-2021-3490。其在5月份被披露,是一种权限提升漏洞,且需要在目标机器上进行本地执行。

相关Github:https://github.com/chompie1337/Linux_LPE_eBPF_CVE-2021-3490

涉及漏洞

cve-2021-3490

链接: https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-3490

详情

Linux eBPF bug gets root privileges on Ubuntu - Exploit released

https://www.bleepingcomputer.com/news/security/linux-ebpf-bug-gets-root-privileges-on-ubuntu-exploit-released/

相关安全建议

1. 及时对系统及各个服务组件进行版本升级和补丁更新

2. 包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

时间线

2021-08-02 360CERT发布安全事件周报

特制报告下载链接

一直以来,360CERT对全球重要网络安全事件进行快速通报、应急响应。为更好地为政企用户提供最新漏洞以及信息安全事件的安全通告服务,现360CERT正式推出安全通告特制版报告,以便用户做资料留存、传阅研究与查询验证。用户可直接通过以下链接进行特制报告的下载。

安全事件周报 (07.26-08.01)

http://certdl.qihucdn.com/cert-public-file/sirp_event_week/【360CERT】安全事件周报_07月26日-08月01日.pdf

猜你喜欢: