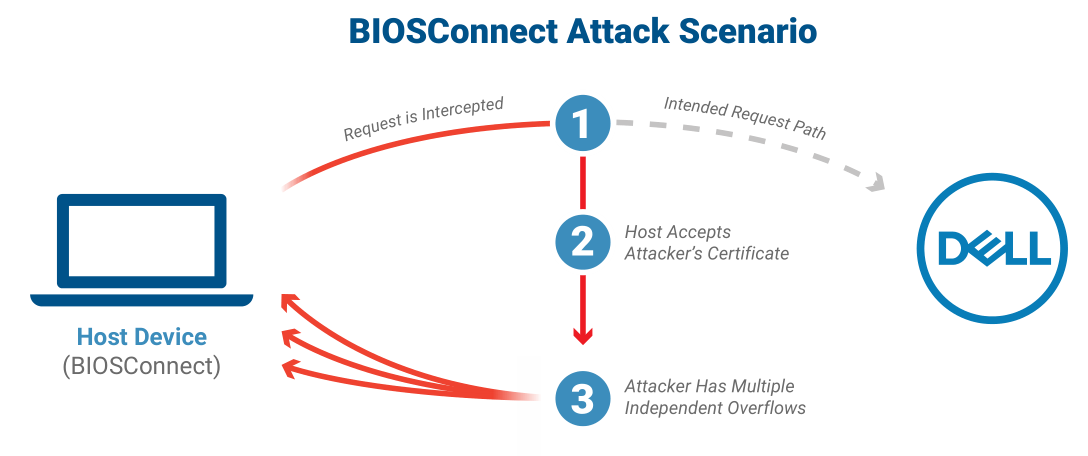

近日,安全研究人员在 Dell SupportAssist 的 BIOSConnect 功能中发现了四个安全漏洞,这些漏洞允许攻击者在受影响设备的 BIOS 中远程执行代码。

根据戴尔官方网站,SupportAssist 软件预装在大多数运行 Windows 操作系统的戴尔设备上,而 BIOSConnect 则用于提供远程固件更新和操作系统恢复功能。此次发现的一系列漏洞的 CVSS 基本得分为 8.3/10,使远程攻击者能够冒充 Dell.com 并控制目标设备的启动过程以破坏操作系统级安全控制。

Eclypsium 研究人员表示,此次发现的问题影响了 129 款戴尔的消费者和商务笔记本电脑、台式机和平板电脑。据统计,大约有 3000 万台个人设备受到攻击。根据其安全报告,此次漏洞分为一个导致从 BIOS 到戴尔的 TLS 连接不安全的漏洞(CVE-2021-21571)和三个溢出漏洞(CVE-2021-21572、CVE-2021-21573 和 CVE-2021-21574)。

在溢出漏洞中,两个影响操作系统恢复过程,另一个影响固件更新过程。并且这三个漏洞彼此独立,每个漏洞能导致 BIOS 中的任意代码执行。目前,CVE-2021-21573 和 CVE-2021-21574 已于 2021 年 5 月 28 日在服务器端解决,而 CVE-2021-21571 和 CVE-2021-21572 漏洞则需要更新戴尔客户端 BIOS。

此外,研究人员还建议用户不要使用 BIOSConnect 更新他们的 BIOS,而无法立即更新系统的用户可以从 BIOS 设置页面或使用 Dell Command | 禁用 BIOSConnect,并配置 (DCC) 远程系统管理工具。

猜你喜欢:暂无回复。