Chrome 浏览器将阻碍攻击者在装有英特尔第 11 代或 AMD Zen 3 CPU,以及运行 Windows 10 2004 或更高版本的系统上利用安全漏洞的可能性。

在采用英特尔的控制流执行技术(CET)后,该技术在 Windows 10 计算机上通过一种称为硬件强制堆栈保护的实现方式得到支持,该技术为所有兼容的设备增加更强大的漏洞保护机制。

编写漏洞的难度加大

硬件强制堆栈保护使用英特尔 CET 芯片组的安全扩展,以确保应用程序免受常见的漏洞被利用的技术,如面向返回的编程(ROP)和面向跳转的编程(JOP)。

攻击者经常使用这种技术来劫持程序的预期控制流,以执行恶意代码,最终目的是跳出浏览器的沙盒或在访问恶意制作的网页时远程执行代码。Windows 10 的硬件强制堆栈保护通过在检测到应用程序的自然流程被修改时触发的异常来阻止这些攻击。

Chrome 安全团队工程师 Alex Gough 表示:“通过这种缓解措施,处理器维护了一个新的、受保护的、有效返回地址的堆栈(影子堆栈)。这种方法使漏洞编写变得更加困难,从而提高了安全性。“

也被其他基于 Chromium 的浏览器采用

Chrome 浏览器并不是第一个支持硬件强制堆栈保护的基于 Chromium 的浏览器。微软此前就在 Edge 90 中增加了对非渲染器进程中英特尔 CET 功能的支持。

除了 Chrome 和 Edge 之外,这一安全功能很可能也会被其他 Chromium 浏览器采用,其中包括 Brave 和 Opera。

此外,Mozilla 也在研究在 Firefox 浏览器中加入对英特尔 CET 的支持。不过,自从一年前开启这个项目以来,至今仍然没有相关的状态更新。

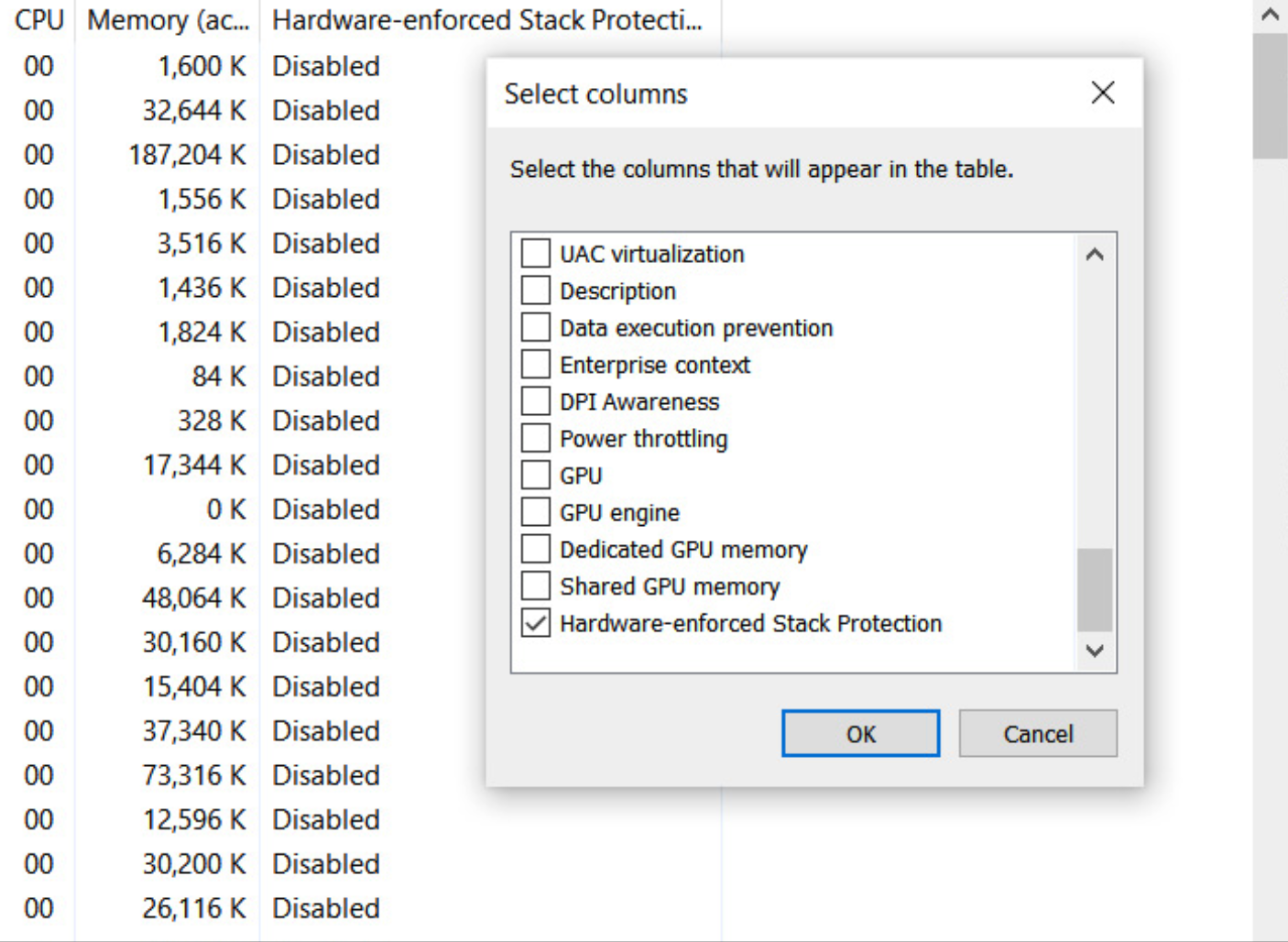

使用兼容 CET 的 CPU(英特尔第 11 代或 AMD Zen 3 Ryzen)的 Windows 10 用户可以使用 Windows 任务管理器检查自己的浏览器进程是否使用了硬件安全功能。

可以通过以下步骤自行检查,任务管理器 —— "详细信息"选项卡 —— 右键单击列标题 —— 单击"选择列" —— 选中"硬件强制堆栈保护"。一旦启用,一个新添加的列将显示有英特尔 CET 支持的进程。

猜你喜欢: