本周,Zimperium zLabs 的研究人员对外发出警告,提醒 Android 用户注意一款复杂的新型恶意软件。

这个新的恶意软件会将自己伪装成用于系统更新(System Update)的应用程序,诱骗用户下载。一旦用户下载了该恶意软件,该软件就会窃取数据、信息、照片并控制 Android 手机,不仅可以窃取用户设备上已有的数据,黑客还可以偷偷录制音频和通话、拍摄照片和访问用户地理位置等。

经过调查,研究人员发现这个假冒的"System Update"是一个功能极其复杂的恶意软件,并且通过向 Google 确认,该应用仅在第三方应用商店上架,从未在 Google Play Store 上出现过。

该移动应用程序对 Android 设备构成威胁,其功能是作为远程访问木马(RAT)接收并执行命令,收集和上传各种数据,并执行如下的各种恶意行为:

- 窃取即时通讯 工具 的信息;

- 窃取即时通讯工具数据库文件(如果有 root 权限);

- 检查浏览器的书签和搜索记录;

- 搜索特定后缀的文件(包括.pdf、.doc、.docx 和 .xls、.xlsx);

- 检查剪贴板数据;

- 检查通知的内容;

- 录制音频;

- 录制电话;

- 定期拍照(通过前置或后置摄像头);

- 列出已安装的应用程序;

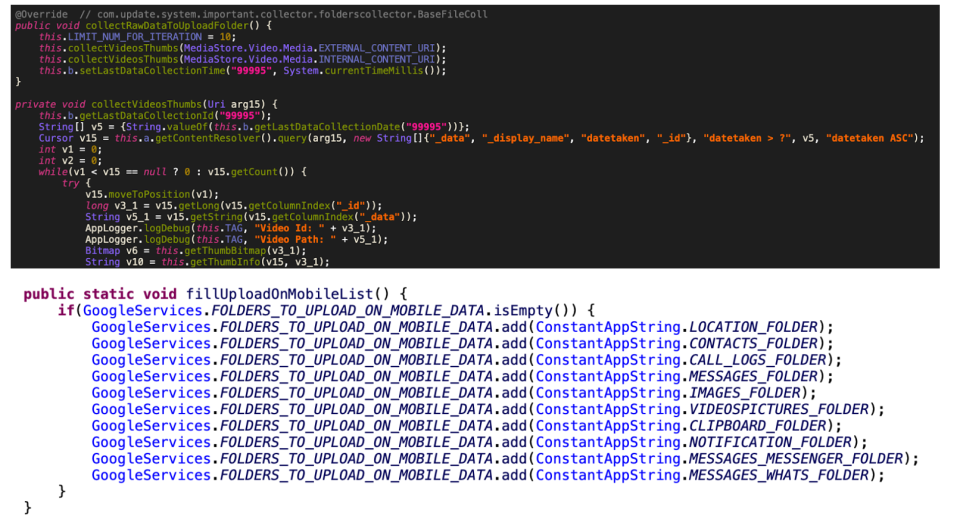

- 窃取图像和视频;

- 监视 GPS 位置;

- 窃取手机联系人;

- 窃取通话记录;

- 窃取设备信息(如安装的应用程序、设备名称、存储统计);

- 通过将图标从设备的抽屉/菜单中隐藏起来来隐藏其存在。

安装后(来自第三方商店,而不是 Google Play Store),设备的详细信息会被注册到 Firebase 命令和控制(Command and Control,C&C)服务器端,其中会包括是否存在 WhatsApp、电池电量百分比、存储状态、从 Firebase 消息传递服务接受到的 token 以及网络连接的类型。

该恶意软件有"update" 和 "refreshAllData"两个选项用于更新设备信息,两者的区别在于, "update "仅收集设备信息并发送给 C&C,而"refreshAllData"还会生成一个新的 Firebase 令牌并进行数据外泄。获取受害者的网络连接类型是因为在使用 Wi-Fi 时,所有窃取数据都会被发送到 C&C,而当受害者在使用移动数据连接时,只有特定的一组数据被发送到 C&C。

通过 Firebase 消息服务接收到的命令会启动设备上的一些功能,在此过程中 Firebase 通信只用于发布命令,专用的 C&C 服务器通过 POST 请求来收集窃取的数据。

恶意软件将收集的内容作为加密的 ZIP 文件上传到 C&C 服务器,一旦收到 C&C 服务器接收上传文件“成功”的响应后,便会在本地删除文件。

该恶意软件还十分关注收集数据的“新鲜度”,会自动抛弃特定时间之前的老旧数据。例如,从 GPS 或网络(以较新的为准)收集位置数据,如果此最新值距离收集信息的时间已超过 5 分钟,则它会决定再次从头开始收集和存储位置数据。使用设备的相机拍摄的照片也是如此,它只会上传 40 分钟以内的数据。

如果用户对设备进行了 root,则间谍软件还会通过从 WhatsApp 中复制文件来窃取 WhatsApp 数据库文件。

Zimperium 研究人员认为,从窃密手法多样性及躲避侦测的技巧来看,这个间谍软体能力可谓罕见。目前 Zimperium 也已经公布了 C&C 服务器地址,以供安全人员侦测。

C&C 服务器:

- hxxps://mypro-b3435.firebaseio.com

- hxxps://licences.website/backendNew/public/api/