Chrome 浏览器将阻止浏览器对 TCP 554 端口的访问,以防止利用 NAT Slipstreaming 2.0 漏洞的攻击行为。

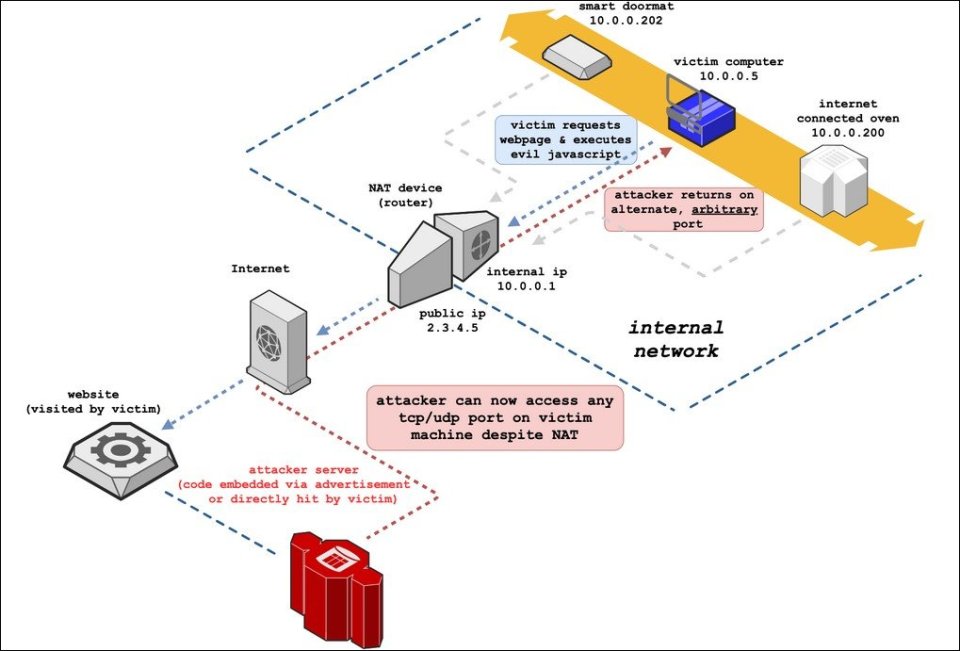

去年,安全研究人员披露了新版本的 NAT Slipstreaming 漏洞,该漏洞允许恶意脚本绕过网站访问者的 NAT 防火墙,访问访问者内部网络上的任何 TCP/UDP 端口。

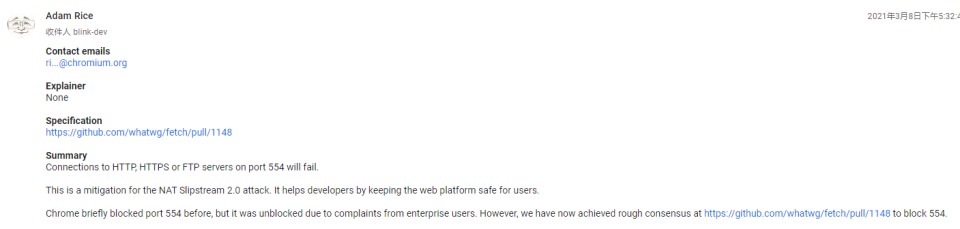

由于这个漏洞只对路由器的应用层网关(ALG)监控的特定端口起作用,因此包括 Chrome、Safari 和 Mozilla 在内的浏览器开发者已经阻止了不会收到大量流量的易受攻击的端口。当该漏洞首次被披露时,Chrome 87 开始阻止 HTTP 和 HTTPS 对 TCP 端口 5060 和 5061 的访问,以防范该漏洞。2021年1月,谷歌又阻止了对另外 7 个端口的 HTTP、HTTPS 和 FTP 访问,包括 69、137、161、1719、1720、1723 和 6566 端口。过去,Chrome 也曾屏蔽过 554 端口,但在企业用户投诉后取消了屏蔽。

然而,Chromium 工程师 Adam Rice 宣布,目前开发这么已经在 Github 上达成了共识,将再次屏蔽 554 端口。

谷歌和 Safari 开发者也在讨论屏蔽 10080 端口,Firefox 已经屏蔽了这一端口,但由于网络浏览器对该端口的合法请求,开发者们犹豫不决。一旦某个端口被屏蔽,当用户试图连接到该端口时,会看到一条错误信息,显示为 'ERR_UNSAFE_PORT'。 如果有开发者将网站托管在这些端口上运行,则应该切换到其他端口,让用户能够不受这些端口的影响继续访问网站。

此外,Firefox 84 或更高版本以及 Safari 都已经在其浏览器中屏蔽了 554 端口。

猜你喜欢:暂无回复。