NextGen Gallery 的开发团队目前已解决了这两个严重的 CSRF 漏洞,以保护站点免受潜在的接管攻击。

NextGen Gallery 是一个用于创建图像库的 WordPress 插件,目前具有超过 80 万次有效安装,此次安全更新对于所有安装了该插件的网站所有者来说都是必须进行更新的,具有最高优先级。

后门注入和网站接管

Wordfence 的威胁情报团队发现了这两个 NextGEN Gallery 安全漏洞,并将其标记为高危风险等级。

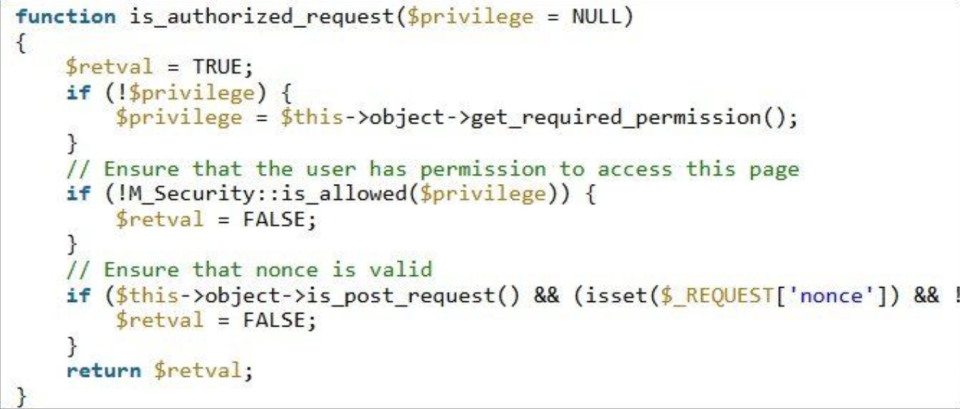

两个漏洞均为跨站点请求伪造(Cross-Site Request Forgery,CSRF)错误,可能会通过文件上传或本地文件包含(Local File Inclusion,LFI)的方式导致反映跨站点脚本(Reflected Cross-Site Scripting,XSS)和远程代码执行(RCE)攻击。

攻击者可以通过诱使 WordPress 管理员点击特制链接或附件来在其浏览器中执行恶意代码,从而利用这些安全漏洞。

一旦成功利用了这两个漏洞之后,漏洞可以使黑客设置恶意重定向、注入垃圾邮件、滥用受感染的网站进行网络钓鱼,甚至完全接管这些网站。

Wordfence 的研究员 Ram Gall 表示:“一旦攻击者在网站上实现了远程代码执行,他们就已经有效地接管了该网站。”

超过 53 万个站点仍受到攻击

Wordfence 的研究员 Ram Gall补充道:“我们在发现漏洞后就与插件的发行商 Imagely 取得了联系,并于 2020 年 12 月 15 日提供了全部详情。Imagely 于 16 日就将补丁发送给我们进行审核,并于 17 日发布了 3.5.0 版本推送了该补丁。”

虽然 NextGEN Gallery 的补丁于 12 月就已经发布了,但根据 WordPress 插件库的原始下载统计信息,截止至 2 月份也只有 26 万多次下载,其中包括更新和全新安装。

这就意味着如果攻击者开始利用这两个漏洞,仍然有超过 53 万个安装了旧版本的 NextGEN Gallery 的网站可能会遭受接管攻击。

猜你喜欢: