安全研究小组 Sakura Samurai 披露了一个安全漏洞,他们利用这一漏洞访问联合国环境规划署超 10 万个员工的信息。

在参与联合国的漏洞披露和名人馆资讯安全计划时,Sakura Samurai 小组发现了暴露 Git 凭据的端点。这些凭据使他们能够下载 Git 存储库,从而识别大量用户凭据和个人身份信息 PII。Sakura Samurai 起初接管了国际劳工组织的一个 MySQL 数据库并在调查管理平台上执行帐户接管之后,开始列举其他域/子域。最终在联合国环境规划署的子域中找到了一个子域,在该子域中发现 GitHub 凭据,然后通过这个凭据下载了大量仓库,再从仓库的公开 .git 目录里提取内容。

他们总共识别出超过 10 万个联合国环境署的员工记录。另外 Sakura Samurai 还在联合国服务器[ilo.org]上发现多个公开的 .git 目录,并可以使用各种工具,如“git-dumper”来提取 .git 内容。

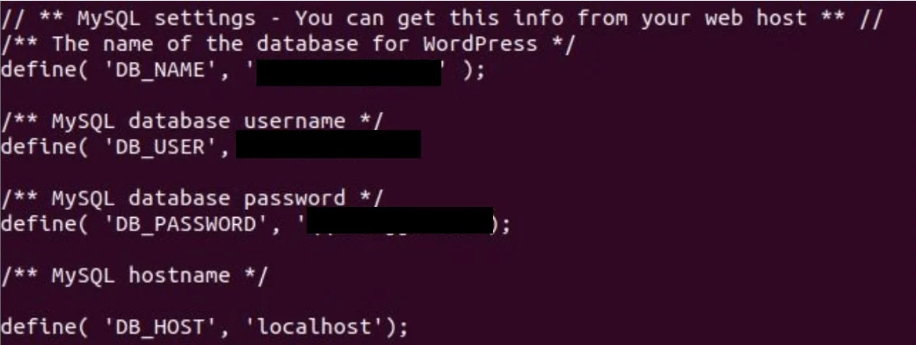

用户通过 Git init 创建 Git 仓库时,Git 会创建一个 .git 目录,包含 Git 正常工作所需的所有信息。.git 目录中还会包括一些敏感文件,如会暴露管理员数据库凭据的 WordPress 配置文件(WP-config.php 文件),通过这些文件可访问环境署的源代码库。

在联合国域公开的 .git 目录中找到的 WordPress 配置文件

来源:Sakura Samurai

暴露的 PII

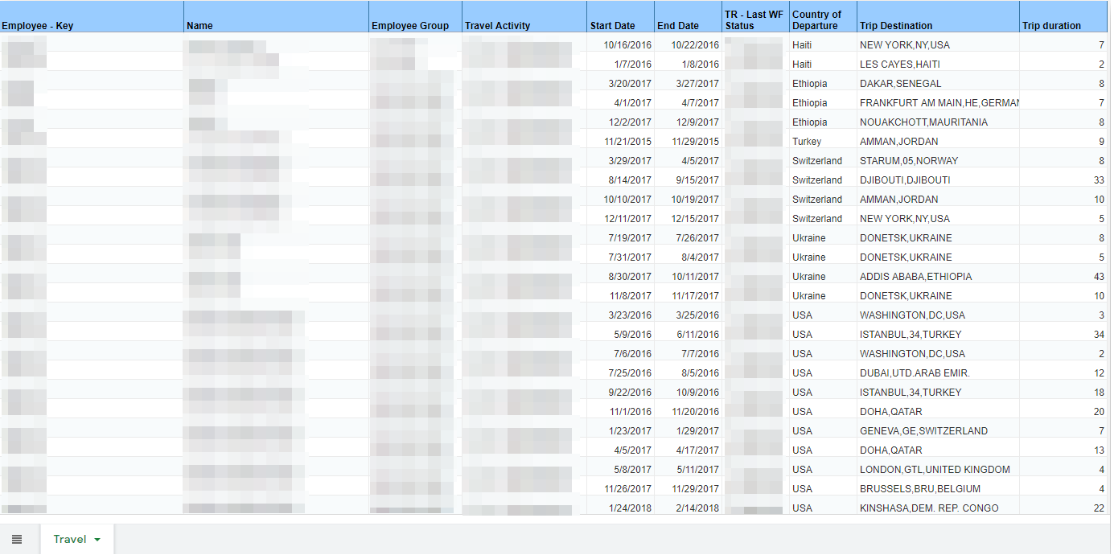

出行记录。包括员工 ID 号,姓名,出行理由,开始和结束时间,停留时间,批准状态,目的地等。

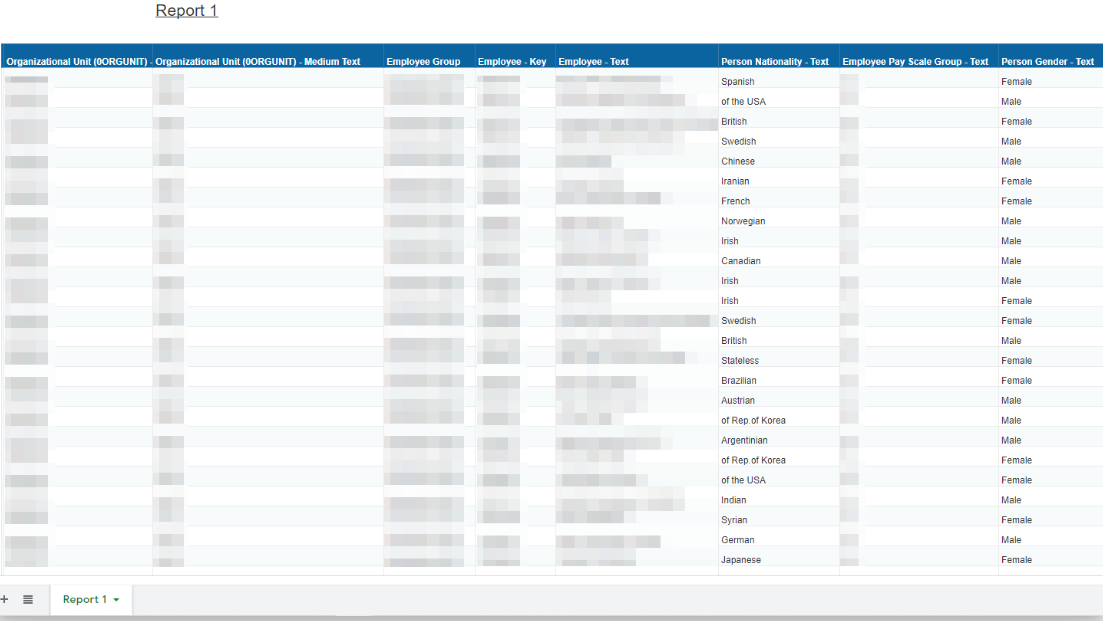

人力资源国籍统计。包括员工姓名、ID、国籍、性别、薪资等级等。

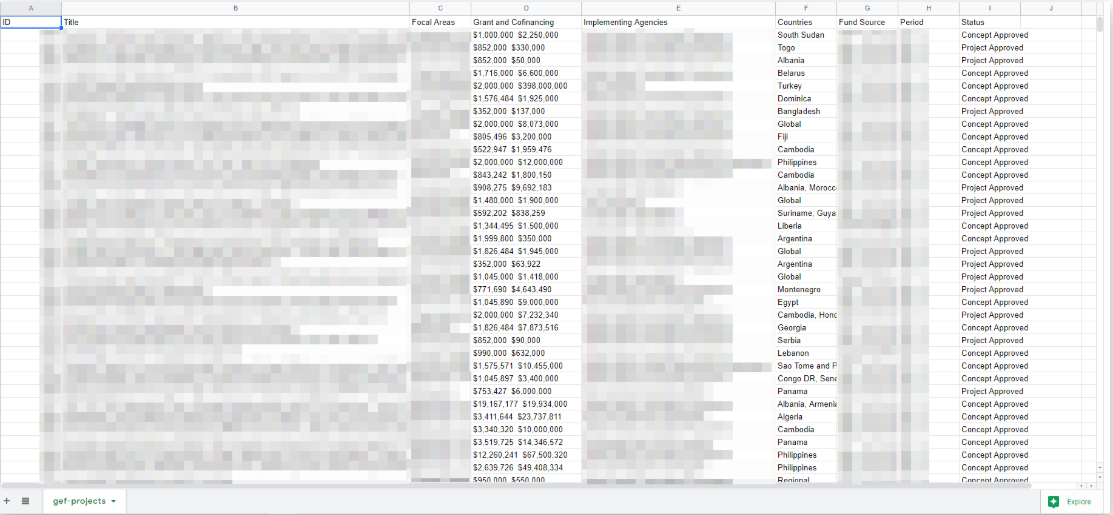

项目和资金往来记录。包括项目识别号,受影响地区,增款和共同出资金额,执行机构、国家、资金来源、项目期限,以及批准状态。

Sakura Samurai 小组已将该漏洞报告给联合国。联合国信息和通信技术厅承认了这份报告,其 DevOps 小组已开始修补该漏洞,目前正在对该漏洞进行影响评估。

猜你喜欢: