近日,比利时鲁汶大学的研究人员发现了特斯拉 Model X 的安全漏洞,利用该漏洞,研究人员可以使用树莓派电脑自制一个车钥匙,不到几分钟就能把车开走。

研究人员录制了一段视频演示如何完成整个盗车过程。

首先,只需要接近一名特斯拉 Model X 的车主(距离 15 米以内即可),然后用自己在网上购买的车身控制模块(BCM)唤醒车主智能钥匙的蓝牙,再从目标汽车的挡风玻璃上读取车辆识别号的最后五位数字,便可以为他们的盗版 BCM 创建一个代码,用于证明其身份。轻而易举地获得一套克隆 BCM 后,即可唤醒复制的车钥匙。

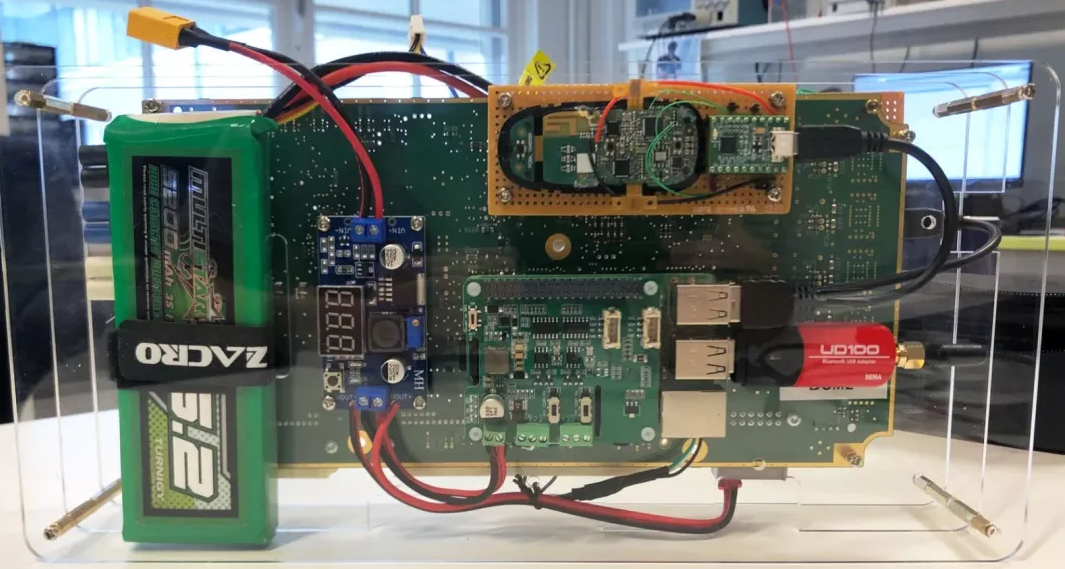

该破解步骤利用的是特斯拉密钥卡的漏洞。Model X 的密钥卡通过蓝牙与汽车内部的计算机连接,然后无线接收固件更新。但 Model X 密钥的固件更新缺乏加密签名,无法判断更新固件来源的安全性,这就给了攻击者可乘之机。所以攻击者记录下挡风玻璃上的车辆识别号后五位数,就能把树莓派伪装成 Model X 的车钥匙,向车中传输固件更新。攻击者只需要在伪造的固件更新包中植入一些破解代码,就可以查询 Model X 的芯片安全信息,生成解锁代码。

顺利破解车门进入车内后,攻击者拆下车内屏幕下方的储物盒,将自制的 BCM 连接到操作台内部的物理接口,就可以直接连接到车辆控制系统的 CAN 总线,向车辆本身的 BCM 发送指令,把车开走。

目前,特斯拉方面已经收到研究人员提交的安全报告,并表示在本周之内完成漏洞修复。研究人员透露,不光是特斯拉 Model X,市面上几乎所有采用 NFC 无钥匙进入技术的车型都有类似的安全风险。

参考链接:

https://www.wired.com/story/tesla-model-x-hack-bluetooth/

暂无回复。