VMware 可能度过了忙碌的一周,因为这个 IT 巨头的 100 多个产品都受到了 Log4j bug 的影响。然而屋漏偏逢连夜雨, Log4j 漏洞还没处理完,VMware 不得不面对另一项紧急修补工作 —— 安全公告 VMSA-2021-0029,此漏洞与 CVE-2021-22054 相关:VMware 的 Workspace ONE 统一端点管理 (UEM) 产品中的服务器端伪造请求。

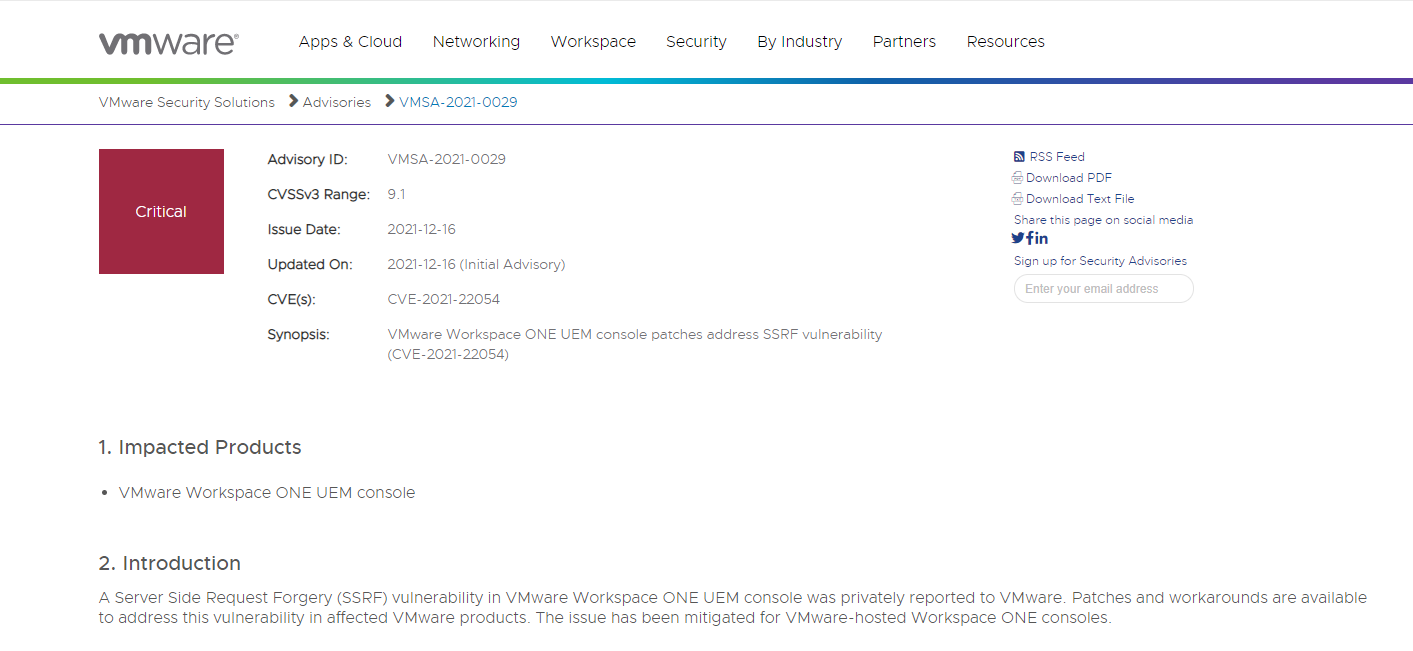

此漏洞评分为 9.1 “危急”,VMware 的 VMSA-2021-0029 漏洞公告并未提供关于该安全漏洞的太多信息,仅说明:

具有 UEM 网络访问权限的恶意行为者,可以在未经身份验证的情况下发送他们的请求,并可能利用此问题来访问敏感信息。

这个漏洞说明和 Log4 shell 漏洞竟如此相似:“未经身份验证的情况下发送请求”,足以表明这是一个可怕的缺陷。因为 UEM 系统可以管理数万个端点。VMware 的 UEM 可以处理运行 Windows、macOS、Chrome OS、iOS、Android 和 IoT 设备的设备。

但幸运的是,据外媒 the Register 介绍,已有两种方式可以修补此漏洞。

- 其一是 VMware 在此处提供的补丁。

- 其二是用七行代码修补 Workspace ONE UEM 的

web.config文件,然后重启 IIS。

<rule name="Blob_Handler_Block" enabled="true" stopProcessing="true">

<match url="^(Catalog|AirWatch)\/BlobHandler\.ashx" />

<conditions>

<add input="{QUERY_STRING}" pattern="(&url|^url)=" />

</conditions>

<action type="CustomResponse" statusCode="404" statusReason="Security" statusDescription="Resource not found" />

</rule>

然而,按照 VMware 的说法,用户需要在“每一台环境中安装了 UEM 控制台应用程序的 Windows 服务器”上进行这些更改,使用 UEM 的 VMware 客户估计又要失去一个周末了。

猜你喜欢:暂无回复。