外媒报道了 GitLab 服务器被利用发动 DDoS 攻击的安全漏洞。

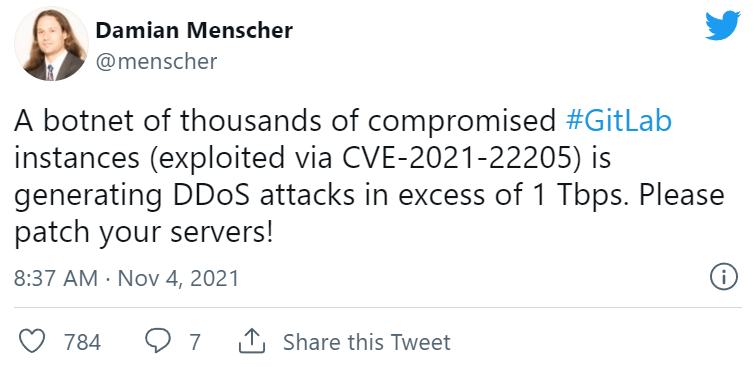

报道指出,攻击者利用 GitLab 自托管服务器中的安全漏洞来构建僵尸网络,并发起规模巨大的 DDoS 攻击,攻击流量甚至一度超过 1 Tbps。负责谷歌 DDoS 防御的谷歌云安全可靠性工程师 Damian Menscher 发现了此次 DDoS 攻击,攻击者利用了编号为 CVE-2021-22205 的漏洞。GitLab 已在 4 月对漏洞进行了修复,但不是所有自托管的服务器都安装了修复补丁。

据介绍,此漏洞由 William Bowling 发现,并通过漏洞赏金计划提交给了 GitLab。漏洞位于 ExifTool 组件,这是一个用于从上传到 Web 服务器的图像中删除元数据的库。

GitLab 社区版 (CE) 和企业版 (EE) 均使用了 ExifTool,在向 HackerOne 提交的一份报告中,Bowling 称其发现了一种滥用 ExifTool 的方法,可被用于控制 DjVu 格式文档的上传,进而获得对整个底层 GitLab Web 服务器的控制。

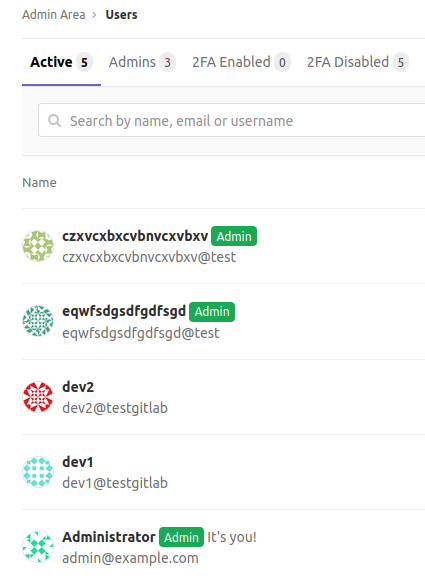

意大利安全公司 HN Security 称,利用此漏洞的攻击最早可以追溯到今年 6 月,他们上周首次报告了被利用的迹象。当时 HN 安全研究员 Piergiovanni Cipolloni 表示,他们在发现随机命名的用户被添加到受感染的 GitLab 服务器后便开始调查,这些用户很可能由攻击者创建,用于远程控制被入侵的系统。

根据 Rapid7 的分析,超过 60000 台 GitLab 服务器连接到互联网,其中大约一半仍未针对 CVE-2021-22205 ExifTool 漏洞进行修复。利用漏洞的 POC 今年 6 月发布,大约与 HN 发现第一次攻击的时间相同。

猜你喜欢: