内容简介:据 ZDNet 报道,恶意软件制作者正在滥用 Firefox 的一个漏洞来诱骗用户。耐人寻味的是,该漏洞最早于2007年4月被反馈,且后续也有多次被反馈,却不知出于什么原因,迟迟未被修复。 该漏洞的利用并不困难,只需在源...

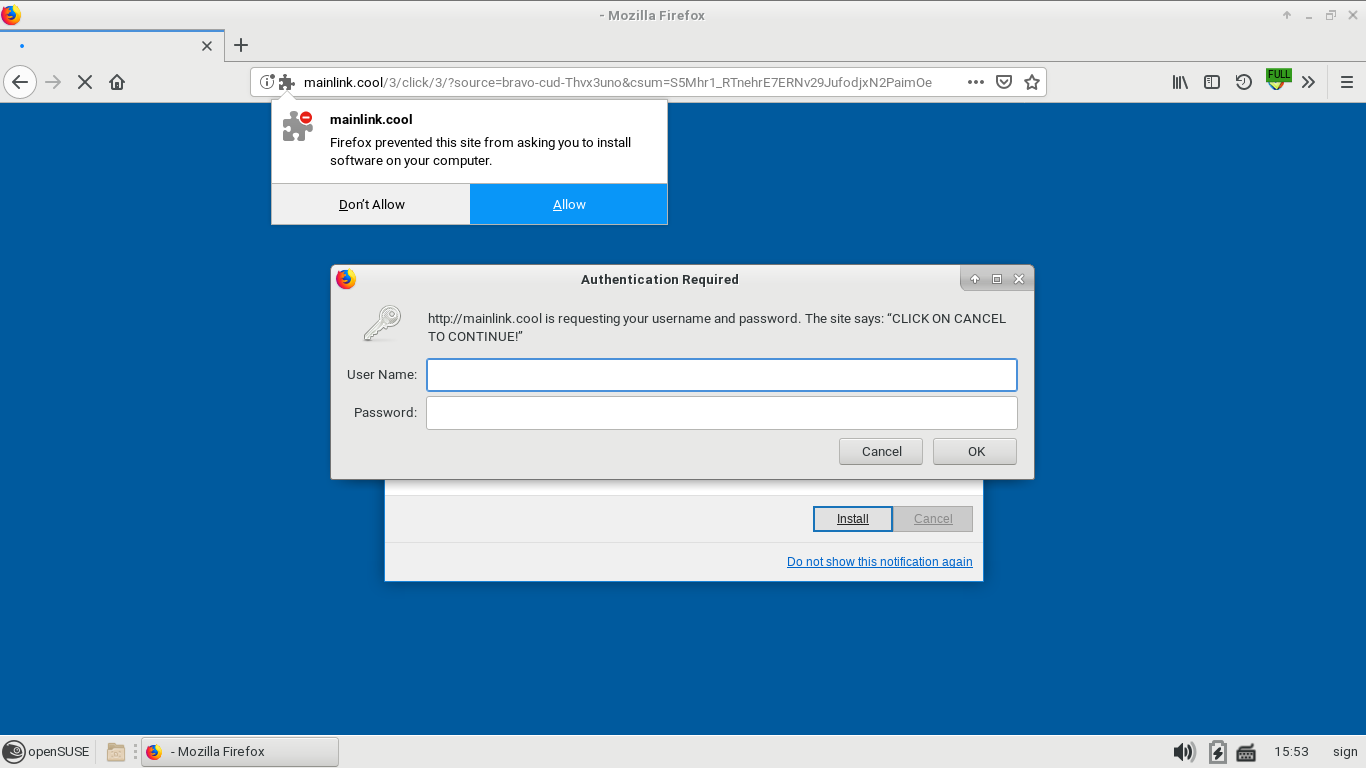

据 ZDNet 报道,恶意软件制作者正在滥用 Firefox 的一个漏洞来诱骗用户。耐人寻味的是,该漏洞最早于2007年4月被反馈,且后续也有多次被反馈,却不知出于什么原因,迟迟未被修复。

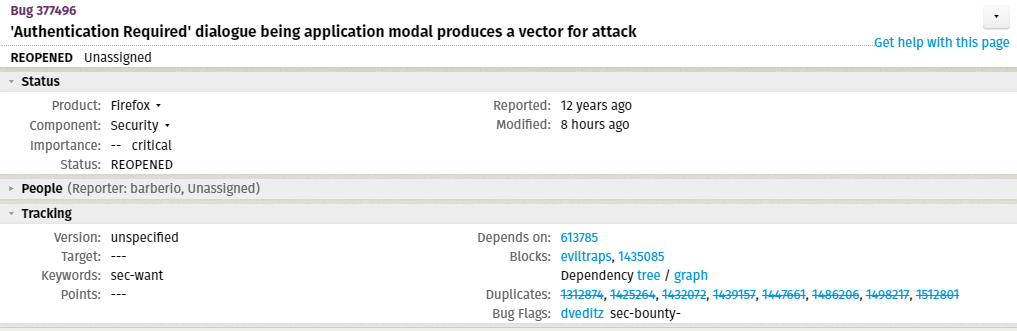

该漏洞的利用并不困难,只需在源代码中嵌入一个恶意网站的 iframe ,就可以在另一个域上发出 HTTP 身份验证请求,从而让 iframe 在恶意站点上显示身份验证模式,如下所示:

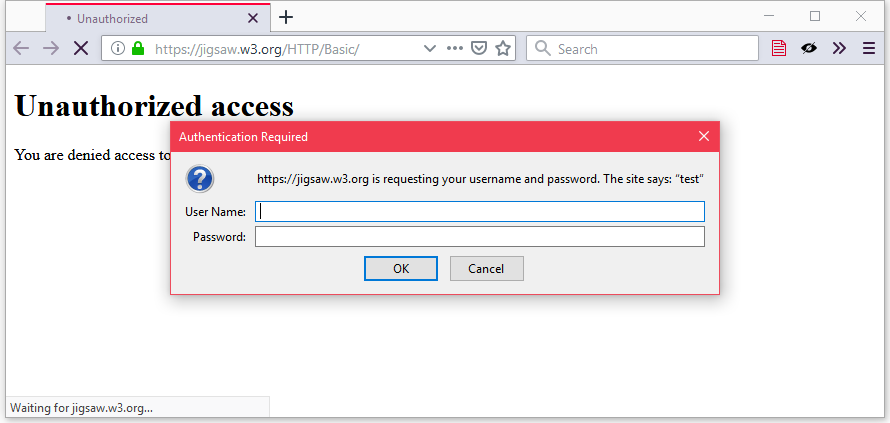

在过去几年里,恶意软件作者、诈骗者一直在滥用这个漏洞来吸引浏览恶意网站的用户,例如显示技术支持诈骗信息,诱导用户购买虚假的礼品卡、前往虚假的技术协助网站,或直接引导用户跳转至恶意软件网站。

每当用户试图离开时,这些恶意站点的所有者会循环触发全屏的身份验证模式。用户关掉一个,又会弹出另一个,按 ESC 退出全屏和窗口的关闭按钮均不起作用,直到他们通过进程彻底关闭浏览器。

ZDNet 评论道,尽管 Mozilla 是开源的项目,没有无限的资源处理所有报告出来的问题;但是,在这漫长的11年里,Firefox 的工程师理应能抽出一点时间来处理此问题,甚至是可以参考 Chrome 和 Edge 等其他浏览器的处理方式。

编译自:ZDNet

【声明】文章转载自:开源中国社区 [http://www.oschina.net]

以上就是本文的全部内容,希望本文的内容对大家的学习或者工作能带来一定的帮助,也希望大家多多支持 码农网

猜你喜欢:- struts2架构网站漏洞修复详情与利用漏洞修复方案

- 如何做好漏洞管理的漏洞修复工作

- phpcms网站漏洞修复之远程代码写入缓存漏洞利用

- 系统漏洞及修复汇总

- 中间件漏洞及修复汇总

- WEB应用漏洞及修复汇总

本站部分资源来源于网络,本站转载出于传递更多信息之目的,版权归原作者或者来源机构所有,如转载稿涉及版权问题,请联系我们。

Ruby on Rails 3 Tutorial

Michael Hartl / Addison-Wesley Professional / 2010-12-16 / USD 39.99

“Ruby on Rails™ 3 Tutorial: Learn Rails by Example by Michael Hartl has become a must read for developers learning how to build Rails apps.” —Peter Cooper, Editor of Ruby Inside Using Rails ......一起来看看 《Ruby on Rails 3 Tutorial》 这本书的介绍吧!